原始数据报文下载: http://www.watcherlab.com/file/download/2015-06-30-traffic-analysis-exercise.pcap

说明:

恶意软件的制造者们。为了增加代码分析的难度,混淆(obfuscate)工具被应用到了许多恶意软件(如 0day 挂马、跨站攻击等)当中。分析人员为了掀开恶意软件的面纱,首先就得对脚本进行反混淆(deobfuscate)处理。

场景分析如下:

在过滤http.request对应这些http request流量做一个汇总。查看下面图片:

一些signature hits是新兴威胁利用Sguil 安全洋葱产生。此标识攻击工具包:

一些来自Talos (Sourcefire VRT)规则集的Signaturehits可以识别EK工具包。如下图:

使用wireshark过滤器过滤PACP的流量,可以发现被感染的流量和被入侵的主机。

过滤PACP数据包的UDP协议,你可以发现反向DNS查找(PTR),并且可以看到开启了NetBIOS通信协议,Network Basic Input/Output System用于局域网通信的一套API。

查看EK的流量,你会发现有效载荷进行了混淆处理,使用XOR-ing:

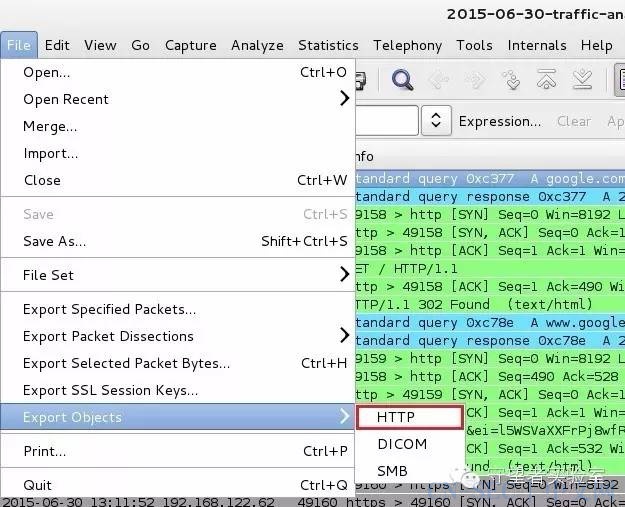

可以提取EK登陆页面,用wireshark快速导出,并且看到混淆的恶意程序的有效载荷在下面两张图中:

使用下面python脚本可以对这个恶意程序的有效载荷进行反混淆处理。

备注:

在hybrid-analysis.com上有恶意软件反混淆有效载荷的分析。hybrid-analysis.com是个很不错的在线分析网站。

原文始发于微信公众号(守望者实验室):流量安全分析(四):- 如何识别EK工具包和攻击链

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论