原文地址:https://forum.butian.net/share/889

0x01 前言

七一重保期间,某合作公司向我司紧急求救,APT系统出现攻击告警,现场工作人员发现有ip针对他们系统进行Ueditor 文件上传漏洞攻击,并成功上传木马文件。于是我只能又又又背上电脑出发了(苦逼的网安人)。

0x02 处置

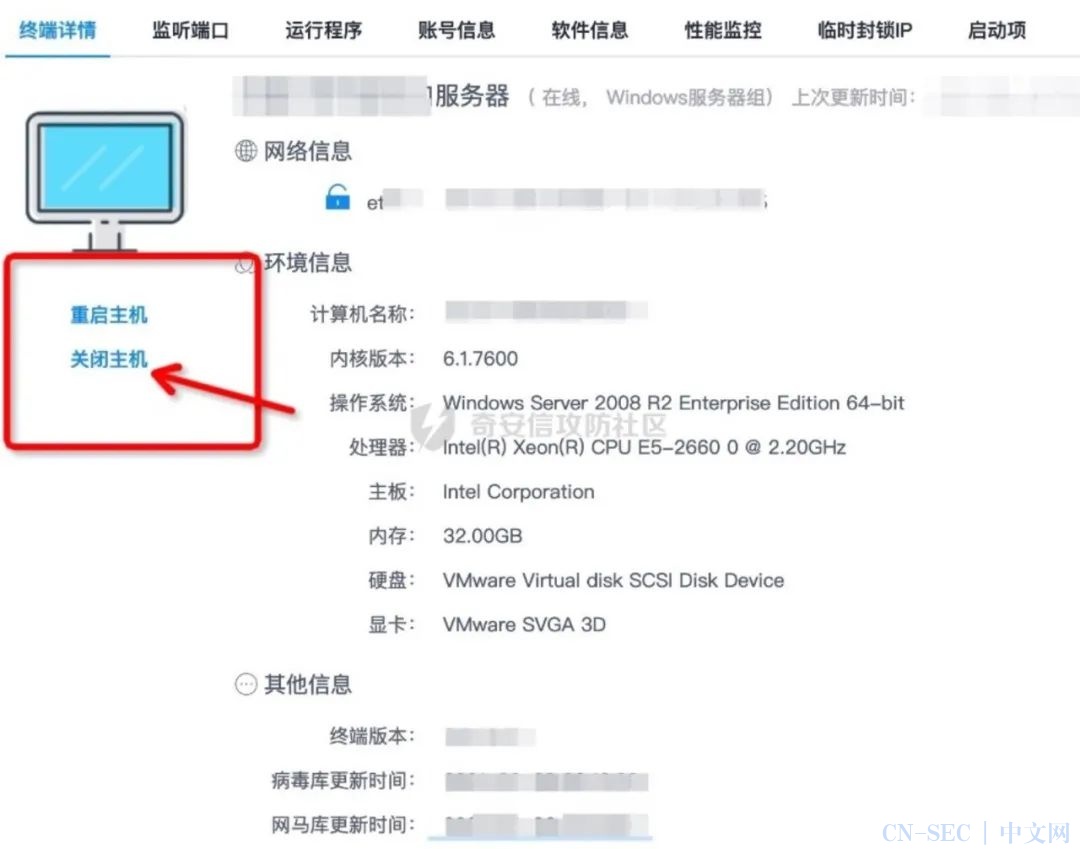

1、提前在电话中与客户沟通情况,建议能否先将服务器的外部通信关闭,避免再出现一些其它问题,客户同意了我的建议,简单粗暴的将服务器关闭了。

2、到现场后,查看APT系统,发现了攻击告警。

发现就是普通的冰蝎aspx马子,悬着的心也放下一半。

4、对于文件列表中的一些有问题的文件,都先保存在了本地,然后将服务器中的文件进行了删除处理,在其中发现一些关于黄赌毒的黑页。

5、同时为了保险起见,立即对网站进行了后门扫描。

6、对攻击者IP和上传文件的域名进行分析,在威胁情报平台上都显示为恶意。

发现都是香港的IP,也没有进行备案。

5、访问攻击者的木马地址,将文件下载下来

发现只是一个gif文件和冰蝎aspx马子合成的图片马。

6、放进云沙箱运行也会报毒。

0x03 成因

ueditor的官方网站已经停止访问了,但是我们可以在github上下载源码包:https://github.com/fex-team/ueditor/releases/tag/v1.4.3.3

可能有些朋友会有疑惑,为什么常见的利用方式是上传xxx.gif?.aspx,因为文件的后辍名是通过截断最后一个 . 来获取的(我们通过查看GetFileName()的官方文档发现,该方法是通过截取url中最后一个.来获取文件名的),url里面xxx.gif?.aspx会被默认当成xxx.gif解析但是传递给我们的文件却是.aspx结尾的文件。

0x04 复现

1、首先访问Ueditor/net/controller.ashx?action=catchimag,发现返回"参数错误:没有指定抓取源",证明存在文件上传漏洞。

0x05 修复

1、由于系统开发商赶来还需要一段时间,所以先从软件层面将漏洞修补一下。

配置防火墙策略,禁止外网ip访问admin目录(漏洞存在于admin目录下)

0x06 总结

-

1、先对需要处理的事件现场情况进行详细的了解,与客户商量先将受害服务器进行断网关机处理,如果有主机安全管理设备,先对所有主机资产进行病毒查杀。 -

2、先将木马文件、可疑文件保存本地,然后将服务器上的可疑文件进行清除。 -

3、分析木马文件是哪种类型的木马,会造成什么危害,再做出下一步处置。 -

4、分析漏洞成因,复现漏洞。 -

5、先使用waf、防火墙等设备紧急修复漏洞,再等研发人员来彻底修复漏洞。

【往期推荐】

【超详细 | Python】CS免杀-Shellcode Loader原理(python)

【超详细 | 钟馗之眼】ZoomEye-python命令行的使用

【超详细 | 附EXP】Weblogic CVE-2021-2394 RCE漏洞复现

【超详细】CVE-2020-14882 | Weblogic未授权命令执行漏洞复现

【超详细 | 附PoC】CVE-2021-2109 | Weblogic Server远程代码执行漏洞复现

【漏洞分析 | 附EXP】CVE-2021-21985 VMware vCenter Server 远程代码执行漏洞

【CNVD-2021-30167 | 附PoC】用友NC BeanShell远程代码执行漏洞复现

【奇淫巧技】如何成为一个合格的“FOFA”工程师

【超详细】Microsoft Exchange 远程代码执行漏洞复现【CVE-2020-17144】

【漏洞速递+检测脚本 | CVE-2021-49104】泛微E-Office任意文件上传漏洞

走过路过的大佬们留个关注再走呗

往期文章有彩蛋哦

一如既往的学习,一如既往的整理,一如即往的分享

“如侵权请私聊公众号删文”

推荐阅读↓↓↓

我知道你在看哟

原文始发于微信公众号(渗透Xiao白帽):干货分享 | 应急响应之Ueditor任意文件上传漏洞攻击

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论