点击蓝字

关注我们

声明

本文作者:LVL绿

本文字数:1000

阅读时长:5min

附件/链接:点击查看原文下载

声明:请勿用作违法用途,否则后果自负

本文属于WgpSec原创奖励计划,未经许可禁止转载

信息收集

1、端口服务收集

由于不知道DC-2靶机ip先上nmap扫描C段

Nmap -A -p- 192.168.67.1/24

发现开放了http服务和ssh服务

2、页面信息收集

在浏览器输入ip进行访问,发现无法访问 需要在kali下要设置hosts文件,ip为扫描出来靶机的ip,在命令行输入命令vi /etc/hosts进行添加,设置如下图所示:

现在就可以访问页面了

在最右边发现一个flag

得到flag1

给出的提示是:需要使用cewl工具破解密码,用一个身份登录后,能找到下一个flag。所以接下来会用到cewl工具破解密码。使用cewl破解密码前,要先找到wordpress的后台登录地址,通过百度可以查到,后台地址是在首页地址后加wp-login.php,登录界面如下图所示:

后台操作

1、密码生成

cewl工具是kali下一个linux字典生成工具,将在指定的url中爬行,将结果输出为一个列表,这次使用-w参数将爬行的结果输出,输出的txt会自动保存在root目录下。如下图所示:

2、开始爆破

有了密码之后还没有账户信息,网上搜索资料发现大家都是用的wpscan,但是我的wpscan出了问题无法更新库,研究了半夜还重装了一下还是不行,就用了burp爆破,破解出两个用户名,分别是jerry和tom,jerry密码是adipiscing,tom的密码是parturient,分别使用这两个用户名进行登录。结果发现tom无法登录,但是jerry可以,还在后台发现了flag和flag2

服务器操作

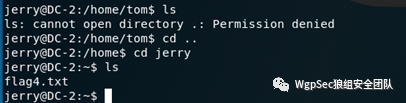

接着使用爆出的两个账号尝试连接ssh,发现Jerry无法登录,但是tom可以

之后发现某些命令无法使用,但是vi可以查看flag3.txt (echo /home/用户名/usr/bin/*使用该命令可查看该用户可使用的命令,但是我这边直接测出vi了就没用)

这里提示我们要用Jerry的用户登录,既然可以使用vi就可以使用vi来绕过限制,首先vi创建一个文件 vi test

Shift+:进入命令行

在命令行输以下命令

set shell=/bin/sh

再输入shell

进入如上界面

再输入以下命令

export PATH=/usr/sbin:/usr/bin:/sbin:/bin

su jerry就可以登录jerry用户

进入到jerry用户目录下即可查看flag4

看到关键词git提示咱可以使用git提权

可使用sudo git help config 或者 sudo git -p help

再输入!/bin/bash即可登录root用户

接着去根目录发现最后一个flag

至此5个flag全部找到

后记

1、cewl字典生成器和wpscan工具联合使用,但是我的wpscan出了问题,用了自己的字典和burp来配合爆破

2、vi绕过限制,使用命令行操作

set sehll=/bin/sh

shell

export PATH=/usr/sbin:/usr/bin:/sbin:/bin

三步直接绕过限制使用su来登录别的账号

3、git提权,使用sudo git help config 或者 sudo git -p help来进行提权,在弹出的页面上输入!/bin/bash来直接获取root权限

DC系列前文推荐

扫描关注公众号回复加群

和师傅们一起讨论研究~

长

按

关

注

WgpSec狼组安全团队

微信号:wgpsec

Twitter:@wgpsec

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论