作者:nini_boom文章来源:https://blog.csdn.net/nini_boom

一、从一个任意文件下载漏洞说起

客户内网系统中有一个系统上线前例行安全检测。

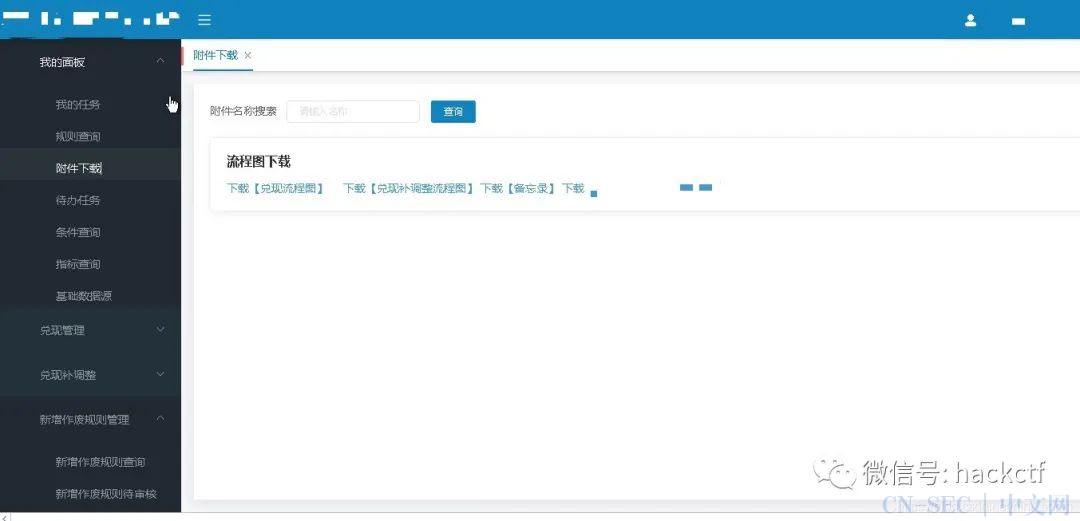

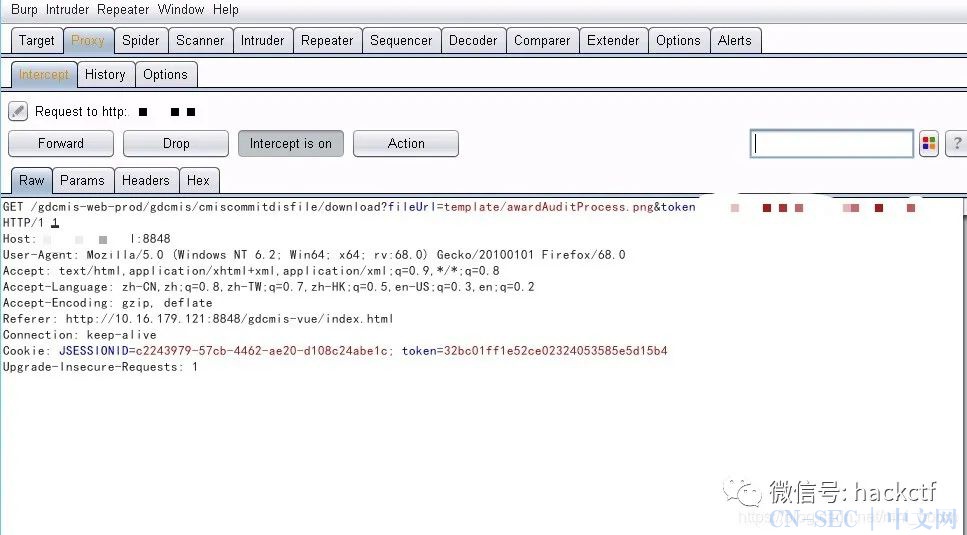

我接到单子之后开始整活~ 打开系统,首先看看有没有上传点,兴冲冲找了一圈,失望而归。不过好歹有一个文件下载的地方,抓个包看看情况。

看到fileUrl后跟的地址,觉得有比较大的可能存在任意文件读取,于是碰一碰运气。

果其不然,这里可以读取到服务器任意的文件。

按照道理来说,这时我应该再挖一个低危交差。但是想到前段时间公司大神分享的案例,觉得这个漏洞还有得玩,于是从这个点开始深入。

二、任意读取的利用

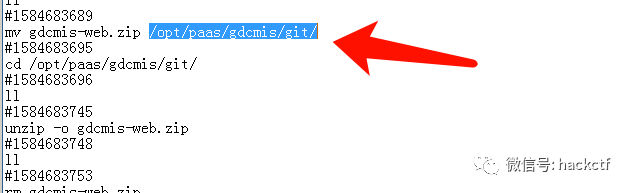

读取/root/.bash_hostiory,用户的历史命令。

这个时候,有两个方向:

-

根据历史命令查找网站的绝对路径,并把源代码下载下来,然后进行代码审计,挖RCE漏洞为突破口。

-

发现历史命令中是否存在敏感信息。

我找到了一部分代码的绝对路径,并下载了下来。

代码是有了,但是问题也来了,由于有多套源码,我也不知道哪个是我目前访问的网站,而且我明天之前要交报告,代码审计方向又花时间,所以就此放弃这个方向。

三、意外的收获

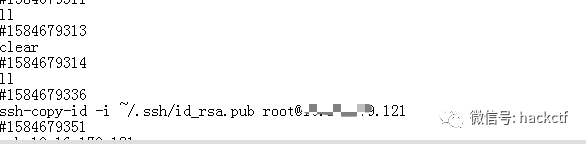

还有第二种方式,查找命令中的敏感信息。

翻一波,眼前一亮,ssh账号和密码已经到手了。

还有更让我惊讶的是,这台服务器竟然还配置了免密远程登录其他服务器的权限。直接ssh加上IP即可,不仅是web服务器,似乎也成了一个运维跳板机。

ssh秘钥到手

如果在护网期间,我是红队拿到这个漏洞的话,是不是瞬间就得了3台内网服务器的分数?哈哈哈。

好了,不做梦了,只是挖挖漏洞不搞其他服务器,毕竟没有授权,也到了该交报告的时候了。

四、总结

还是要多听听大神的分享,学习如何从中低危慢慢滚雪球的。

推荐阅读

扫描关注乌雲安全

觉得不错点个“赞”、“在看”哦

本文始发于微信公众号(乌雲安全):从任意文件下载漏洞到拿下多台内网服务器权限

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论