可以通过 XAMPP 配置为运行 sqlite 数据库轻松在本地运行。

在未经身份验证的情况下玩应用程序,我在 takeSurvey.php 中发现了一个 SQL 注入,其中在 ?id=1 后添加 ' 会触发 sql 错误。

我们可以使用 sql 查询来查找列数,在找到表有六列后,第三列的值会反映在 page 中。

这很关键,因为这可能会被滥用来泄露管理员密码哈希和其他用户数据:

此漏洞的原因似乎是以下代码行。

该漏洞还可用于注入 javascript 并实现跨站点脚本。

我也尝试实现 RCE,但似乎是不可能的,因为 SQLite 默认不支持文件 I/O 操作。但是,如果错误配置了允许文件写入的扩展名,则可以编写 php shell 并实现 RCE。

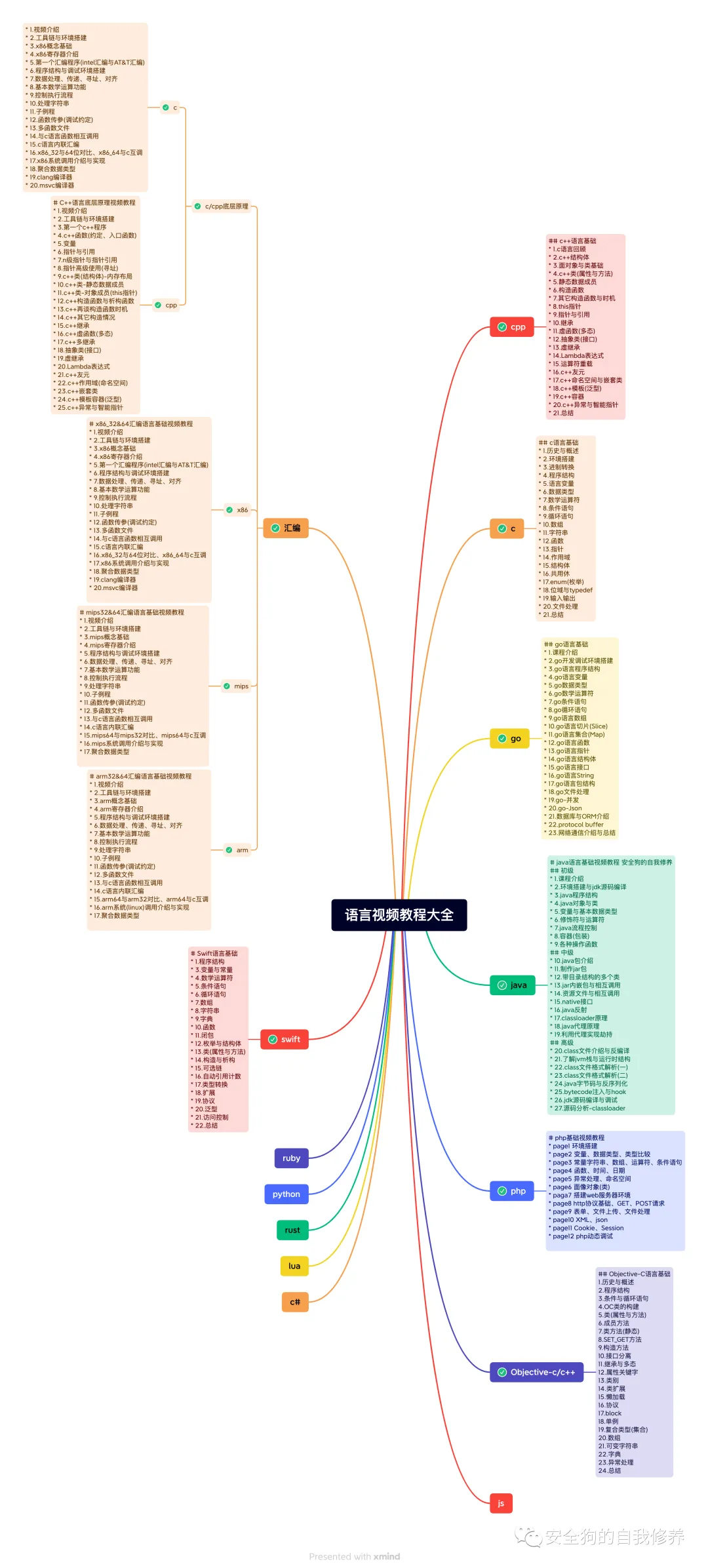

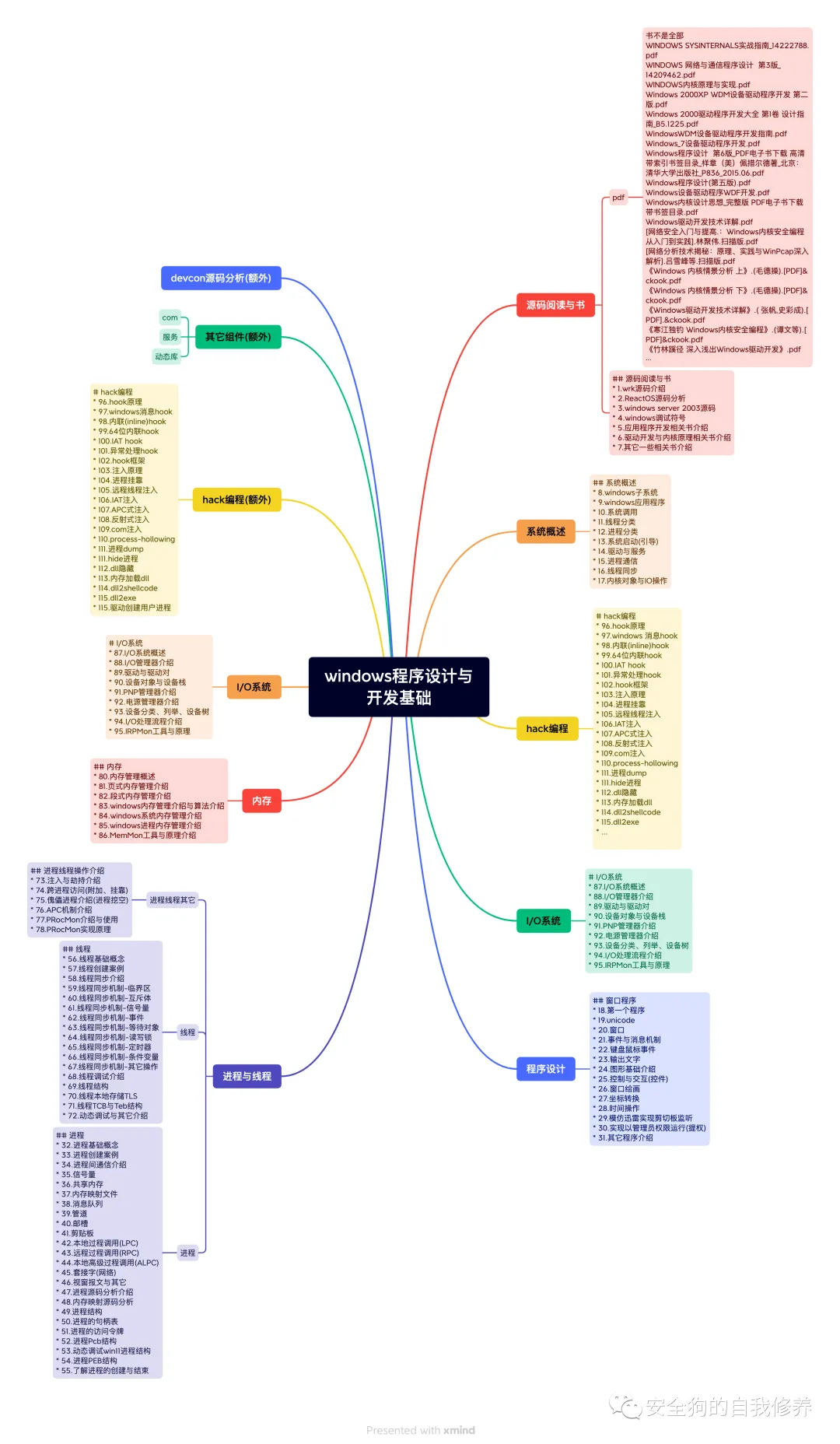

其它课程

QT开发底层原理与安全逆向视频教程

linux文件系统存储与文件过滤安全开发视频教程(2024最新)

linux高级usb安全开发与源码分析视频教程

linux程序设计与安全开发

-

windows恶意软件开发与对抗视频教程

-

-

-

windows网络安全防火墙与虚拟网卡(更新完成)

-

-

windows文件过滤(更新完成)

-

-

USB过滤(更新完成)

-

-

游戏安全(更新中)

-

-

ios逆向

-

-

windbg

-

-

还有很多免费教程(限学员)

-

-

-

更多详细内容添加作者微信

-

-

原文始发于微信公众号(安全狗的自我修养):应用程序系统中的 SQL 注入 (CVE-2024-50766)

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论