声明:该公众号大部分文章来自作者日常学习笔记,未经授权,严禁转载,如需转载,联系洪椒攻防实验室公众号。<br />请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。

0x00 引子

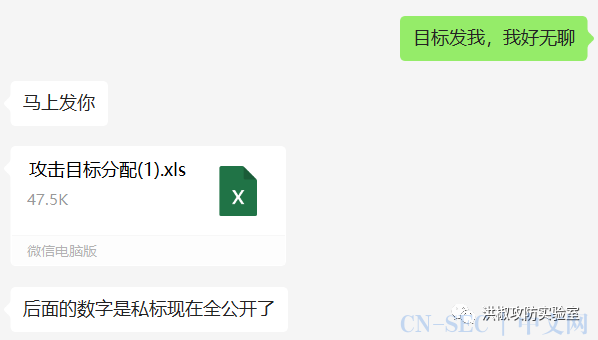

某天下午把手上工作做完后 ,加入了同事正在进行的某市攻防演练,半年没打hw的安服仔怎么可能错过呢,中途加入,已经开始一天了,总共就四天时间,因为这次目标有相当一部分是云资产,所以裁判在第二天就把所有私有目标放开了。

0x01 快速刷分

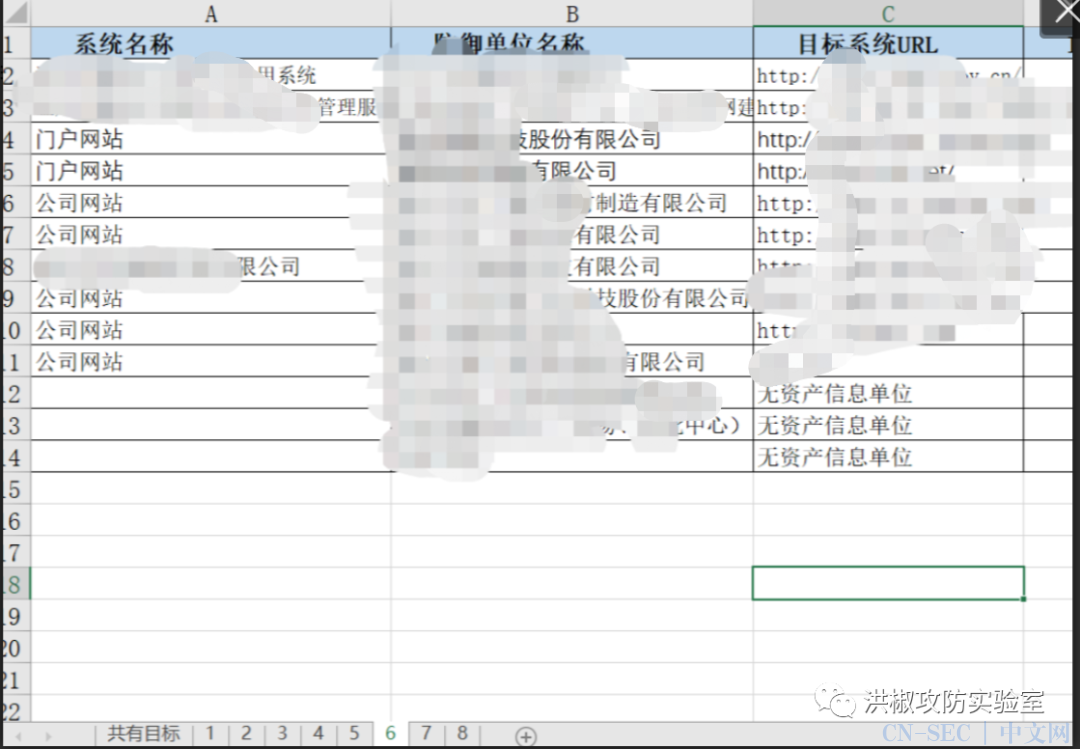

同事在第一天的时候就进了两个内网,但是被很快发现断网处置了,所以成果不大。其他的就是一些无关紧要的弱口令等等。排名中规中矩,在我拿到所以目标资产后,有点..........,各个单位分配的目标很多都是云资产,有的单位甚至就一个官网。 公共目标暂时放一边了,八只队伍轮x也基本上没啥洞了。一共八只队伍,我们自己队伍的目标肯定队友们都已经完全看了一遍了。把目标转向了其他队伍的目标。

公共目标暂时放一边了,八只队伍轮x也基本上没啥洞了。一共八只队伍,我们自己队伍的目标肯定队友们都已经完全看了一遍了。把目标转向了其他队伍的目标。

这里讲一下我筛选目标的思路,优先获取大量公民个人信息的目标,医疗、教育,这种单位就算不进内网,外网一个后台也能拿到海量个人数据,靠获取数据也能拿不少分,比打内网更具性价比。

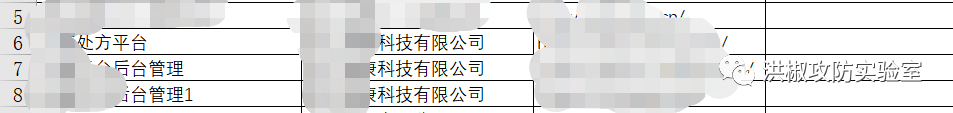

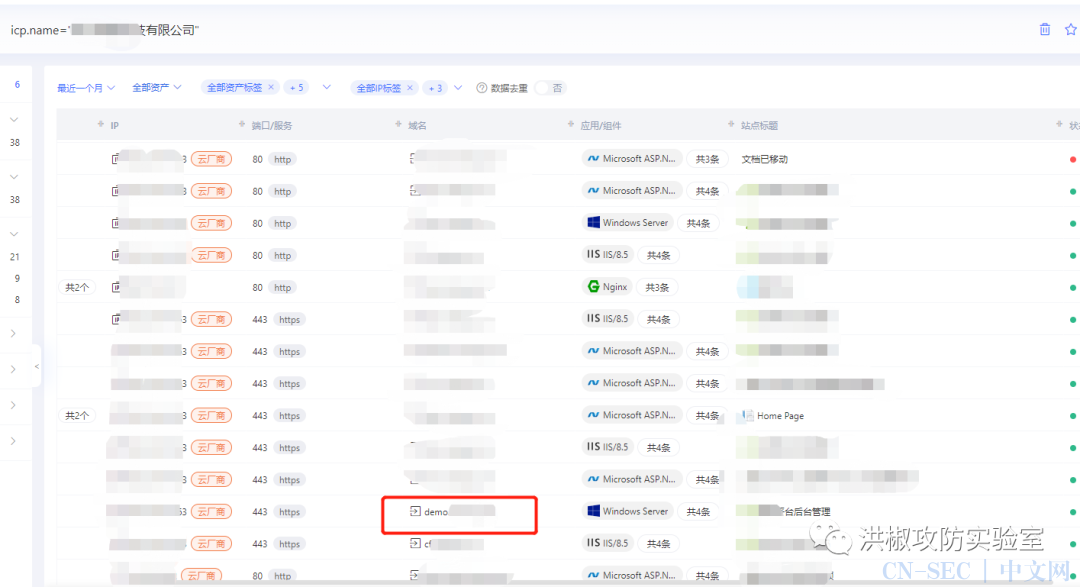

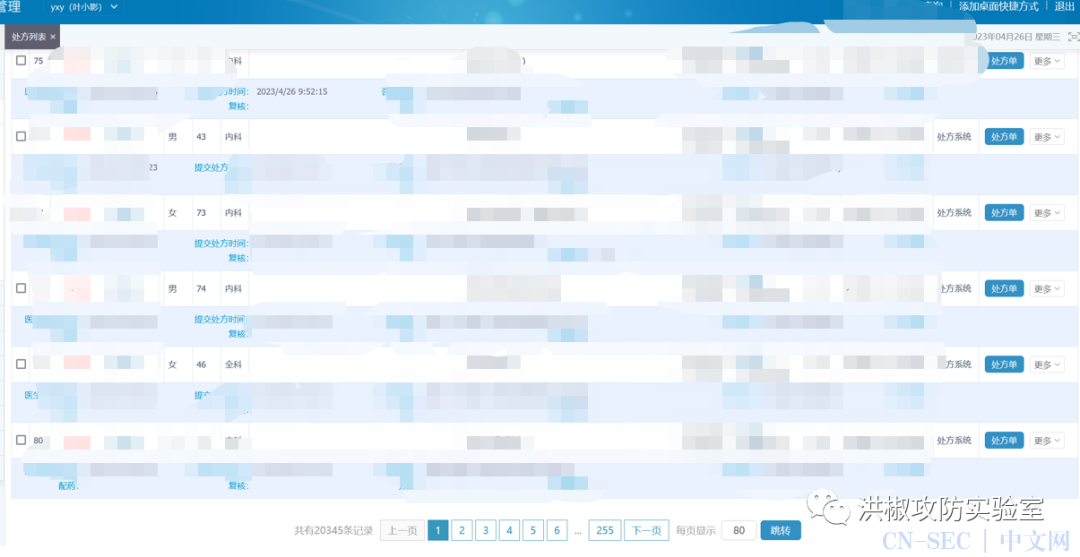

所以把目标放在了某医疗单位,从该单位官网可以看到他是汇聚了该区所有医疗单位的数据,存在一个处方平台。

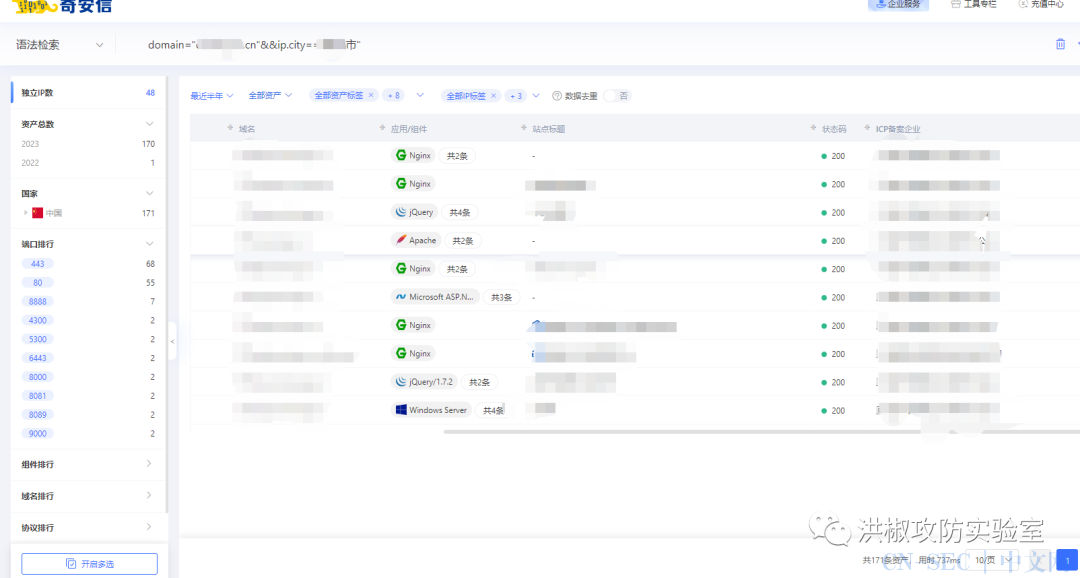

直接用hunter搜索该单位。

icp.name="xxxx有限公司"

扫了一眼搜索结果,一眼相中demo.xxxxx.cn这个域名资产。

(师傅们可能一眼就觉得这是个测试站,没有生产数据,其实遇见过好几次了,测试域名当生产环境使用的。)

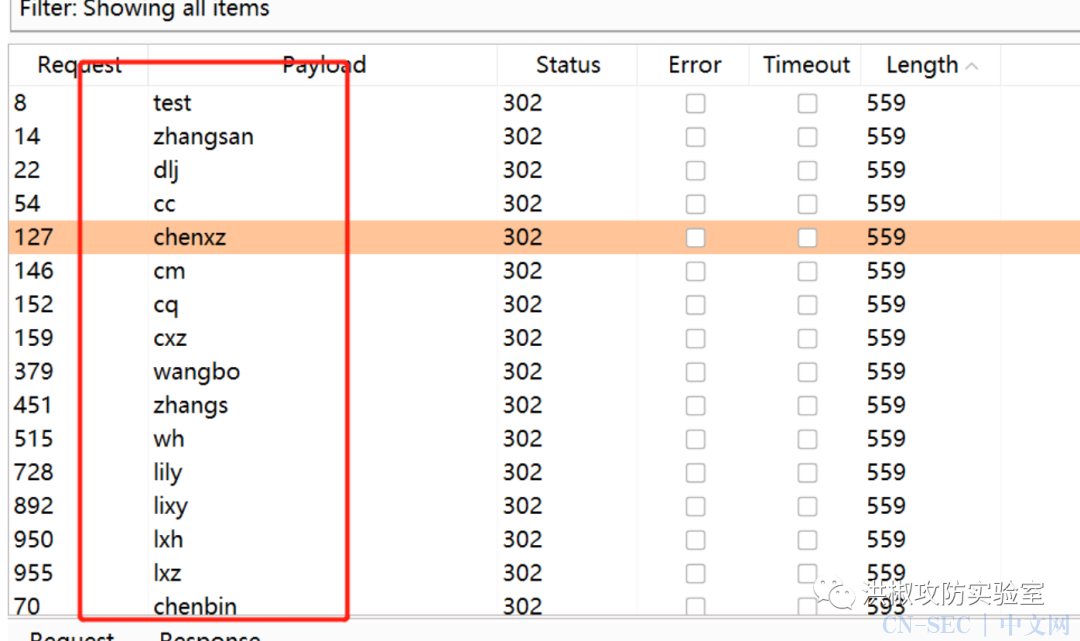

所有直接打开网站,密码123456、用户名top2000开始爆破,一堆弱口令。 刚开始登了两个账号我也怀疑是测试站了。最新数据都是去年的了,但是也能获取到几千个患者的个人信息。怀疑这不是管理员用户,然后就一个个登上去看,直到登到最后几个的时候出现了一个管理员用户。并且能查到所有患者的个人信息、处方记录。大概好几万。所以得到了不少的数据分。

刚开始登了两个账号我也怀疑是测试站了。最新数据都是去年的了,但是也能获取到几千个患者的个人信息。怀疑这不是管理员用户,然后就一个个登上去看,直到登到最后几个的时候出现了一个管理员用户。并且能查到所有患者的个人信息、处方记录。大概好几万。所以得到了不少的数据分。 随后再对该单位的其他后台进行爆破均没有爆破成功,所以快速选择正确的目标才是拿分关键。

随后再对该单位的其他后台进行爆破均没有爆破成功,所以快速选择正确的目标才是拿分关键。

随后找到另一个Saas服务的单位,一个IP几百个站点,其中一个存在后台弱口令、文件上传一把梭拿下。

但是Saas架构多数只有当前文件的权限,任何命令都无法执行,提权也失败了,连上数据库截图走人,换下一个目标。

流水线作业,找后台、爆破。又找了几个弱口令。

然后某单位后台存在注册页面,点击文件上传会刷新查看文件列表,一个参数存在SQL注入,找个点我感觉在hw的时候非常容易被忽略,所以细心决定成败吧。

sqlmap一把梭拿下数据库大量数据。

再就是通过sping CVE-2022-22947拿下了几台云主机。

这里说一下CVE-2022-22947这个漏洞简直太常见了,但是往往又会被很多人忽略或者是发现不了,这里推荐burp一个插件:APIKit(之前文章也分享过,非常好用)

被动扫描站点是否存在spring actuator泄露,时不时查看一下往往会给你带来惊喜。

存在/actuator/gateway/routes接口就极大可能存在RCE,嘎嘎好用。

还有就是很多师傅发现actuator泄露之后,师傅们往往是去关注/env、/heapdump、/trace这种常用的接口。

不要忽略了还有一个接口是/actuator/nacosconfig,往往也会带给你惊喜。

泄露nacos服务地址(多数在内网)、少数时候也会直接泄露naocs的账号密码。

这个站点直接泄露了公网nacos地址。

通过今年nacos最新的token伪造漏洞直接登录(这个洞简直不要太好用),拿下naocs集群,获取到mysql、redis的密码。

然后就是常规操作反弹shell,拿下主机权限。

以上基本上就是一下午的成果,主打的就是一个快速刷分。

0x02 重要目标突破

把其他公鸡队的目标花了大半天时间快速刷了一遍之后,没啥太大成果,所以开始啃难啃的公共目标,还是想进个大内网搞搞。

其中有一部分目标行业其实是21年hw就已经打过一遍了,没啥突破口,所以把目标放在了*xxx.gov.cn,

快速筛了一遍后,没有能直接利用的漏洞。然后开始找目标慢慢挖掘

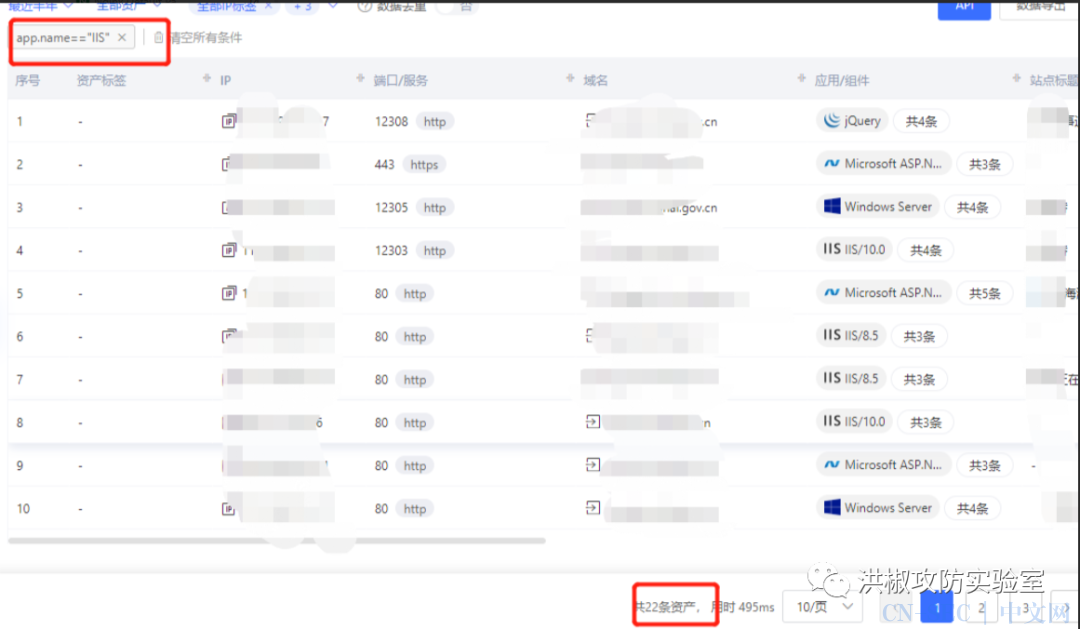

个人其实是很喜欢打asp.net的站,因为这种aspx的站点往往存在目录遍历,扫目录很多时候可以扫出来东西,未授权也比较多。

这样筛选出来之后目标就清晰多了:

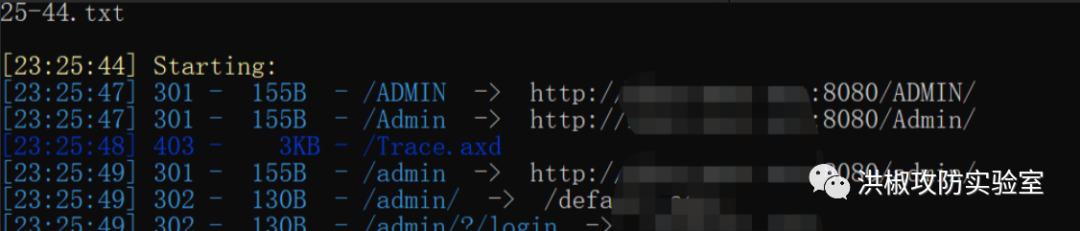

dirsearch一把梭:

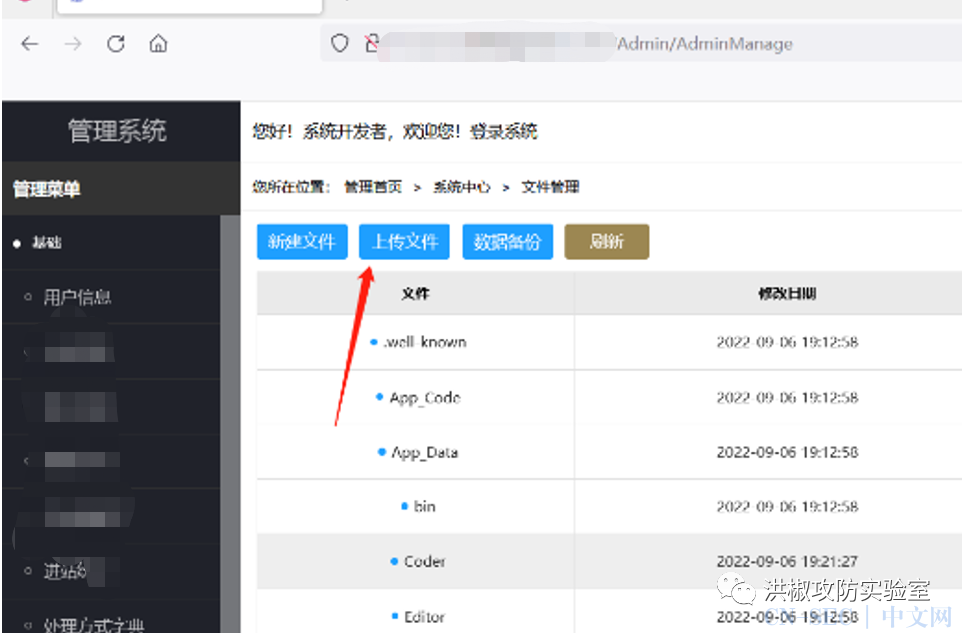

输入/admin直接就进后台了:

利用系统自带的文件上传功能直接上传哥斯拉🐎到网站根目录。

上传免杀frp做一个socks出来,至此突破边界。

0x03 内网渗透

whoami为普通权限,tasklist发现存在defender,本地做了一个免杀,本地能过,但是上传上去就被杀了,怀疑存在其他未知的EDR,但是网上的杀软识别都没识别出来是什么进程。

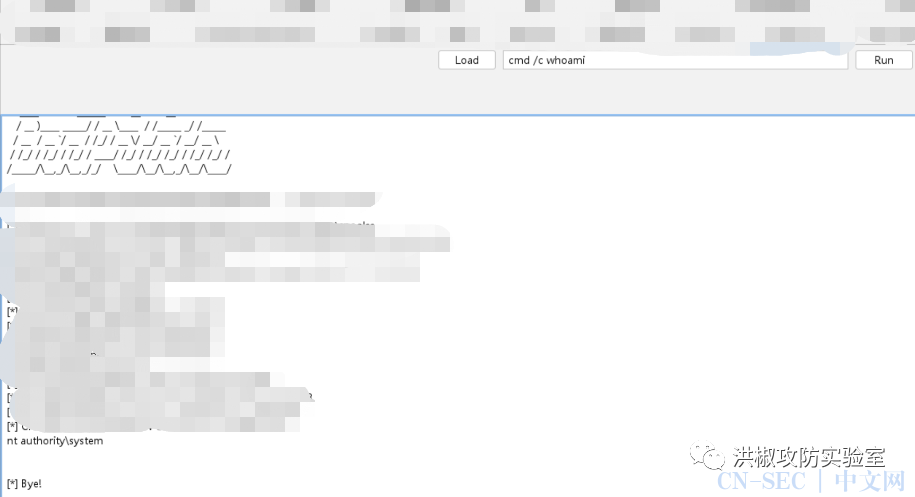

但是已经有socks了,尝试提权到system添加账号,管他什么EDR,上去我给他关了不就行了?直接尝试从大佬那嫖来的带提权的哥斯拉一把梭,直接system

但是只能在该命令行是system权限,所以直接运行一下命令:

net user admin123 123456 /add

net localgroup administrators admin123 /add

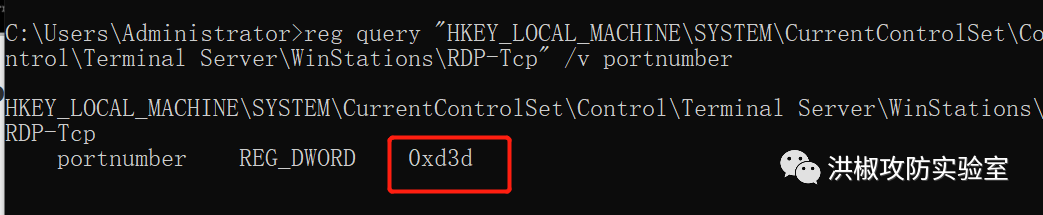

然后再查询RDP端口:

reg query "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp" /v portnumber

(当时没有截图,所以在本地运行命令补截图) PortNumber的16进制值就是对应的rdp端口,0xd3d就是3389

PortNumber的16进制值就是对应的rdp端口,0xd3d就是3389

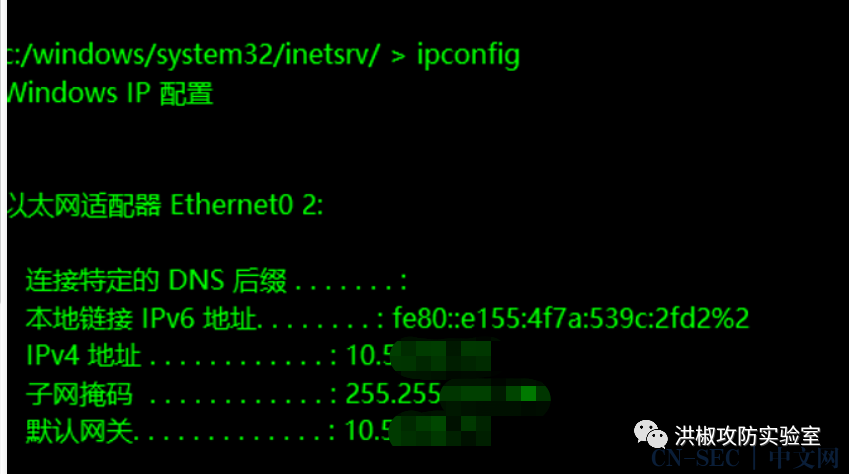

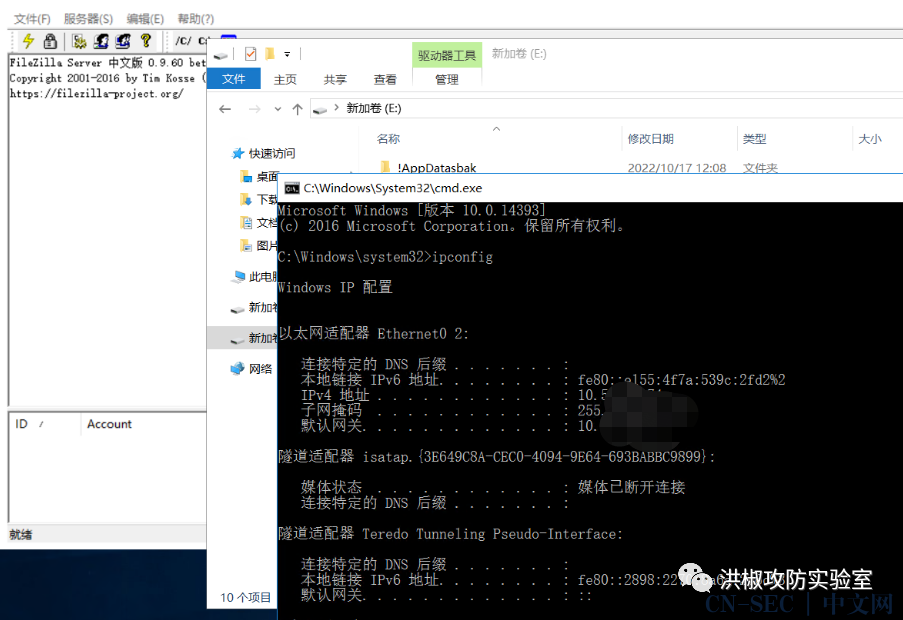

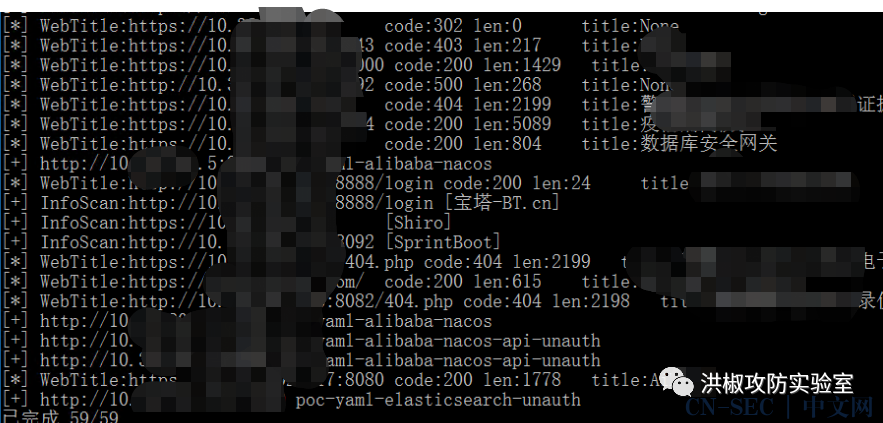

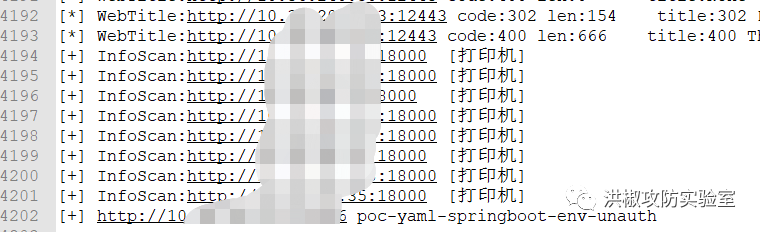

查询出来该主机是60000端口,直接做个全局代理远程进去,发现居然是安恒的EDR,反手就给他退了。 然后就是内网的常规操作,fscan一把梭。

然后就是内网的常规操作,fscan一把梭。

一个b段4000+台主机,但是运气不太好,没有遇到域环境,所以就是一些常规的信息搜集、nacos利用等等,拿到一堆海康、数据库、应用系统的权限、突破DMZ。

这个内网搞了一天 晚上就提交报告了,晚上该主机已经被大内网其他单位进行网络隔离了,不允许跨段访问。

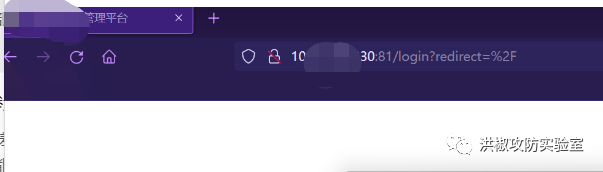

时间来到了第四天,已经只剩半天时间了。最后一天再对之前搜集到的IP进行全端口扫描,弱口令爆破,又发现一些弱口令、然后发现一个资产存在shiro。并且和之前处在一个大内网。

但是很遗憾的是跟裁判确认后是别的公鸡队已经打穿的资产。可见快速打点的重要性。

0x04 总结

细心决定一切,能够发现别人发现不了的资产、或者比别人快一步发现资产。

此次攻防演练时间短,所以目标单位也相对比较少、小,并没有涉及到很高深的技术。所以越是这种小的攻防演练,就是流水线作业,打点的速度往往越能影响自己队伍的成绩。最后也是很愉快的结束了此次攻防演练,并取得了第二名的成绩。

原文始发于微信公众号(哈拉少安全小队):记一次攻防演练中的快速打点

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论