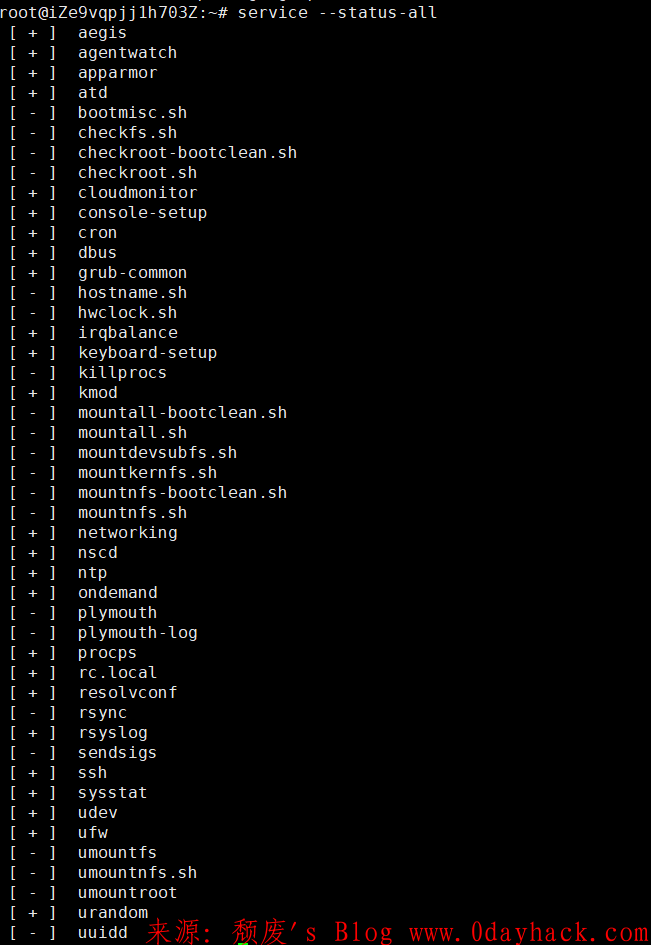

收集端口信息,我们就可知道服务器运行了哪些服务,根据服务区做信息探测:

服务器要给客户端提供某些功能,这些功能就可以占用某些端口,通过端口与客户端进行数据通信,搜集服务信息后,我可以更加准确的判断服务器运行了哪些软件、中间件:

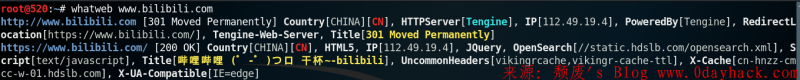

banner主要就是宣传某产品:

(攻击者可以通过Banner的信息来进行特定的攻击)

子域名:

比如:

主域名:free.com

子域名:1.free.com

子域名:2.free.com

子域名是主域名的"儿子"

域名之间令牌是共享的(比如我在free.com登录了,那么我们在1.free.com,2.free.com也是登录状态的)

比如在某些时候,我们挖掘一个网站,他主域名防御做的十分好,那我们就可以试试通过子域名来挖掘漏洞了~

Nmap使用指南:

知乎地址:https://zhuanlan.zhihu.com/p/26618074

C段:

先入侵同一网段中容易入侵的计算机,再通过C段入侵的计算机来入侵目标主机

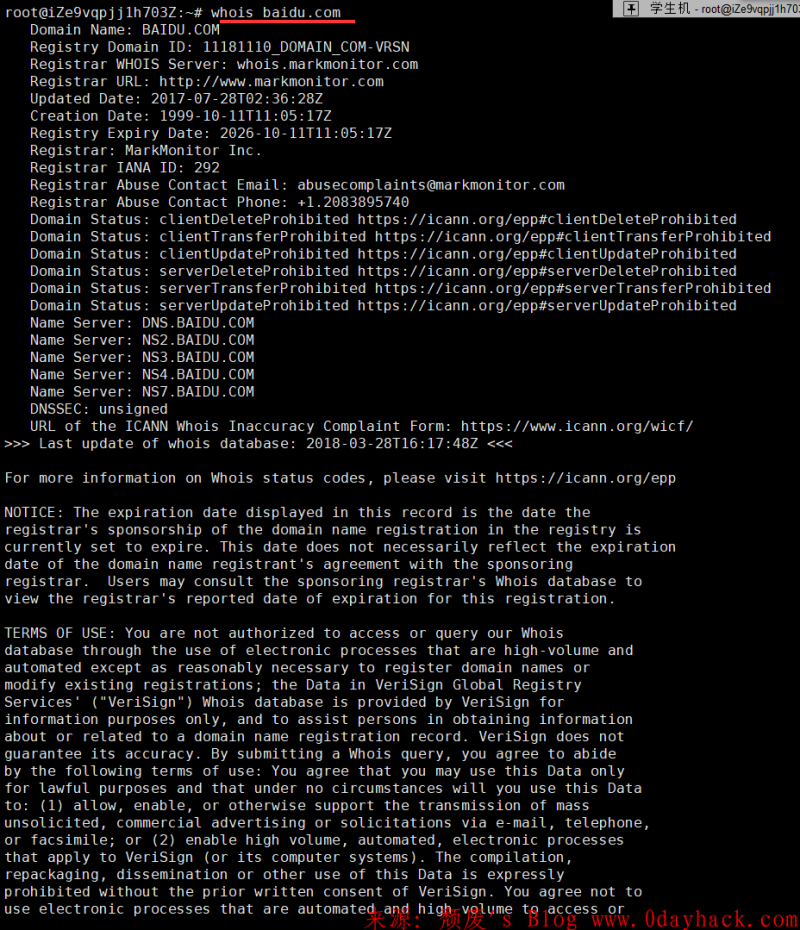

DNS:

dns记录是为了得到真实的目标服务器ip

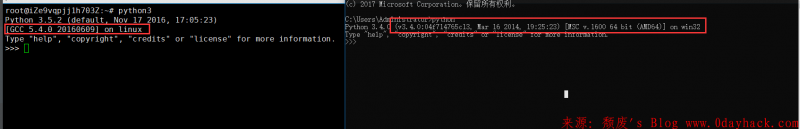

识别脚本语言:

主流的一些脚本语言有Python,Php,Aspx,Asp,Jsp,Perl

如果我们知道了脚本语言,那么就可以知道他是什么服务器,什么容器:

- IIS 可运行ASP,ASA,ASPX,CER,CDX,ASHX,加扩展后还可以运行PHP,JSP

- Apache 可运行PHP

- Nginx 可运行PHP

- Tomcat 可运行JSP

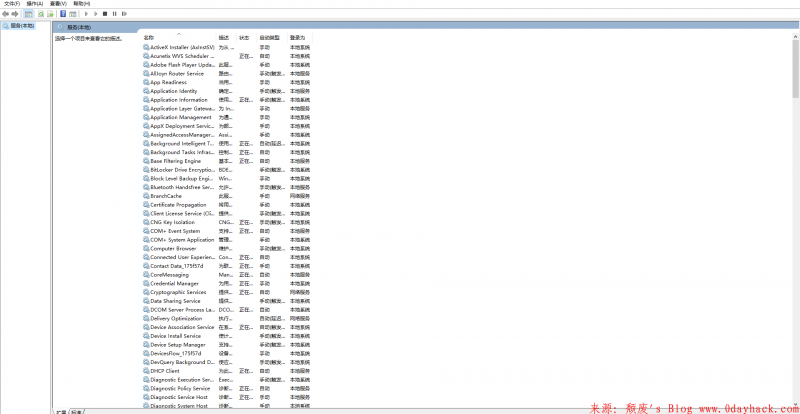

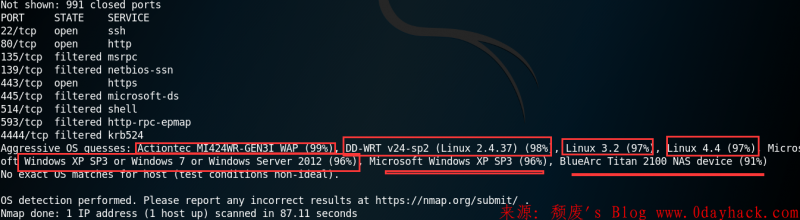

识别操作系统:

输入

nmap -O www.zybuluo

技巧(文字描叙):

1. inurl:*.域名(说不定找到了那个网站的PHPINFO信息)

2. site:*.域名

2. 看网站下面是否有啥可利用的信息

3. 进网站的robots.txt看看是否有可利用信息

4. 用Layer子域名挖掘机来挖掘子域名

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论