首先了解下常用域名记录

A记录 IP地址记录,记录一个域名对应的IP地址

AAAA记录 IPv6 地址记录,记录一个域名对应的IPv6地址

CNAME记录 别名记录,记录一个主机的别名

MX记录 电子邮件交换记录,记录一个邮件域名对应的IP地址

NS记录 域名服务器记录 ,记录该域名由哪台域名服务器解析

PTR记录 反向记录,也即从IP地址到域名的一条记录

TXT记录 记录域名的相关文本信息

利用nslookup检测域传送漏洞

nslookup -type=ns 地址 查询dns服务器 1) 输入nslookup命令进入交互式shell

2) Server 命令参数设定查询将要使用的DNS服务器

3) Ls命令列出某个域中的所有域名

ls 所在域(域名地址)

存在漏洞将会显示该域下的所有域名

不存在漏洞则显示

4) Exit命令退出程序

泄露的数据: 1)网络的拓扑结构,服务器集中的IP地址段 2)数据库服务器的IP地址,例如上述nwpudb2.nwpu.edu.cn 3)测试服务器的IP地址,例如test.nwpu.edu.cn 4)VPN服务器地址泄露 5)其他敏感服务器 利用nmap检测域传送漏洞

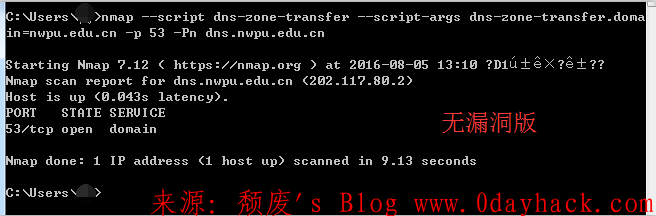

命令:

nmap --script dns-zone-transfer --script-args dns-zone-transfer.domain=nwpu.edu.cn-p 53 -Pndns.nwpu.edu.cn 对上述命令命令说明如下:

nmap –script dns-zone-transfer表示加载nmap文件夹下的脚本文件dns-zone-transfer.nse,扩展名.nse可省略

–script-args dns-zone-transfer.domain=zonetransfer.me向脚本传递参数,设置列出记录的域是nwpu.edu.cn

-p 53设置扫描53端口

-Pn设置通过Ping发现主机(dns.nwpu.edu.cn)是否存活

如果存在漏洞将有大量域名信息显示

作者:Nan Fei

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论