原文作者:Jay Jacobs, Sasha Romanosky, Idris Adjerid, Wade Baker

原文标题:Improving vulnerability remediation through better exploit prediction

原文链接:https://academic.oup.com/cybersecurity/article-pdf/6/1/tyaa015/33746021/tyaa015.pdf

笔记作者:nerd@SecQuan

文章小编:cherry@SecQuan

简介

该文为发表于Cybersecurity 2020的Improving vulnerability remediation through better exploit prediction。对于企业来说,大部分员工缺乏正确评估网络风险的能力,决策者需要找到一种高效的漏洞修复策略。一方面,试图修补其网络上的所有漏洞可带来最大的“覆盖率”,但修复大量低风险漏洞无疑是对企业内部资源的严重浪费。另一方面,只修补一些高风险漏洞会使公司暴露于许多其他高风险漏洞之下。因此在本篇论文中,作者使用机器学习模型对漏洞在野的可利用性进行预测,并以此指导漏洞修复的决策。

方法

该篇论文在实验方法上并不复杂,选取CVE、NVD、CPE、ExploitDB等公开信息源采集数据作为特征、以漏洞是否被在野利用作为目标预测结果以训练XGBOOST模型。

实验

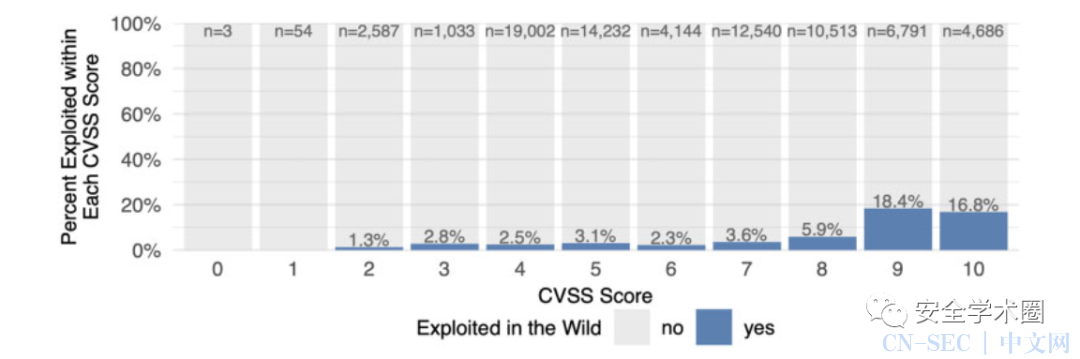

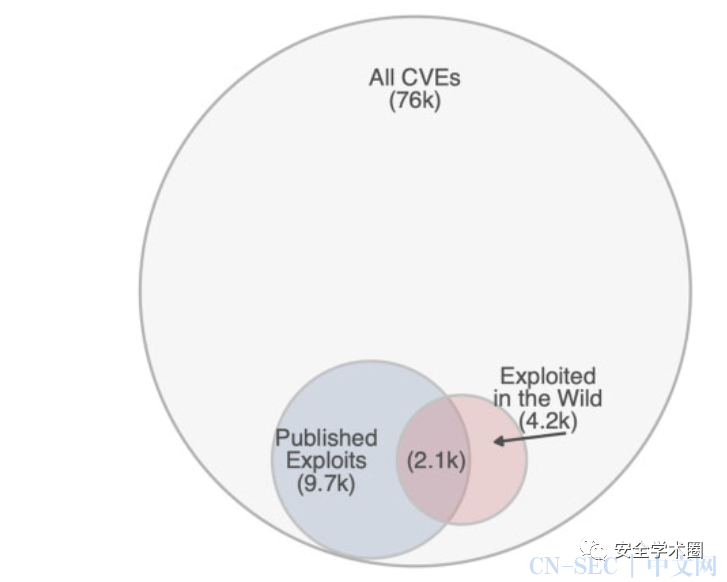

总体上,作者首先利用一些公开数据和相关文献对漏洞及其可利用性的分布情况进行梳理。如下面几张图表所示,CVSS评分中的9分是个关键的分水岭,高于9分的漏洞在野利用的概率大幅度提高,但是,中低分数的漏洞同样可能被在野利用,并且2-7分的漏洞于在野利用可能性上相差不多。 另一方面,漏洞存在公开的利用代码和被在野利用并不存在一个明显的包含关系,近一半的在野利用漏洞并不存在公开的漏洞利用代码。因此,部分文献以出现公开的漏洞利用代码作为依据来评估漏洞可利用性,并指导漏洞修复决策的方法是不够完善的。

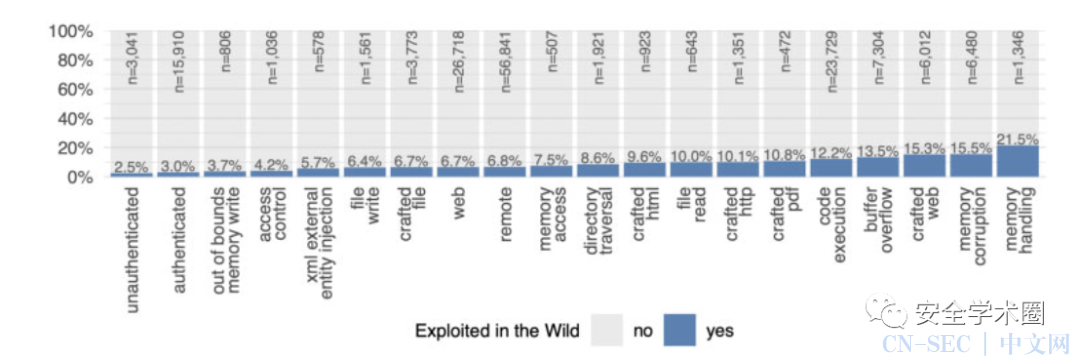

另一方面,漏洞存在公开的利用代码和被在野利用并不存在一个明显的包含关系,近一半的在野利用漏洞并不存在公开的漏洞利用代码。因此,部分文献以出现公开的漏洞利用代码作为依据来评估漏洞可利用性,并指导漏洞修复决策的方法是不够完善的。 最后,如下图所示,不同类型的漏洞在可利用性上也不尽相同。

最后,如下图所示,不同类型的漏洞在可利用性上也不尽相同。 针对论文自身方法的对比实验结果,作者主要选择与一些基于规则的方法和启发式方法进行比较。效果远超对比者,因此在本篇笔记中按下不表。下图为使用所有特征在三种策略(在最大化F1的过程中,分别给recall和precision的系数加倍)下的实验结果,起初还不懂作者选取的评估参数覆盖率和效率是什么东西,细看论文发现就是查全率(recall)和查准率(precision)。

针对论文自身方法的对比实验结果,作者主要选择与一些基于规则的方法和启发式方法进行比较。效果远超对比者,因此在本篇笔记中按下不表。下图为使用所有特征在三种策略(在最大化F1的过程中,分别给recall和precision的系数加倍)下的实验结果,起初还不懂作者选取的评估参数覆盖率和效率是什么东西,细看论文发现就是查全率(recall)和查准率(precision)。

安全学术圈招募队友-ing, 有兴趣加入学术圈的请联系secdr#qq.com

本文始发于微信公众号(安全学术圈):通过漏洞预测改进漏洞修复决策

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论